6.3 分布式证据安全存储方法

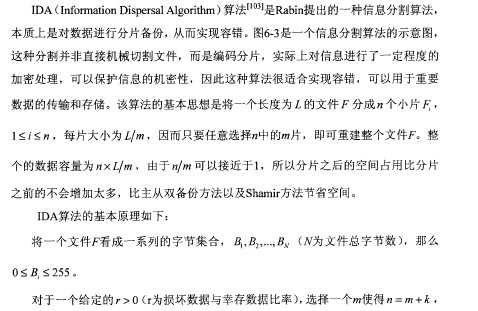

与复制和秘密共享门限方案两种方法相比,基于纠删编码的分布式存储方法在存储空间开销方面有更大的优势。

【图1】

【图2】

【图3】

如此则可以还原整个数据F。

也就是说,将一个给定的nxm的矩阵A,乘以一个mx(Nlm)的矩阵F (F即为要分片的文件,N为文件大小),得到一个nx(Nlm)的结果数据,这个nx(Nlm)的结果数据,即n片编码后的数据。只要其中任意m片数据集合F'(即一个mxm矩阵),从矩阵A得到一个对应的mxm的矩阵A十的逆矩阵Z,就可以利用F=ZxF}得到原始文件F.Arona等在Rabin的基础上提出了aIDA ( accelerated IDA)算法,使用异或运算取代IDA算法中的乘法运算来提高效率,并应用在计算机的日志文件管理中。

从以上算法描述可以看出,IDA算法具有纠删功能,但不具有检错和纠错功能。因此,使用IDA算法,仅能解决部分数据片丢失情况下的数据恢复,如果遇到部分数据片被损坏但未丢失的情况,假使正好使用这些被损坏的数据片来还原数据则无法将原始数据正确还原。为了解决这个问题,我们以IDA算法为基础提出了具有检错功能的ED-IDA ( Error-Detecting IDA)方法来对电子证据提供安全存储。另外,分片存储的数据片实际上是经过了编码,也就是采用了一种加密处理,生成的每个数据片都是密文进行存储,而密钥就是生成矩阵A.Rao等提出将整个生成矩阵作为密钥保存起来,但从存储及分发开销上来说,用一个nxm的矩阵作为密钥的开销过大,因此我们还需要在方法的可用性上寻求解决措施。

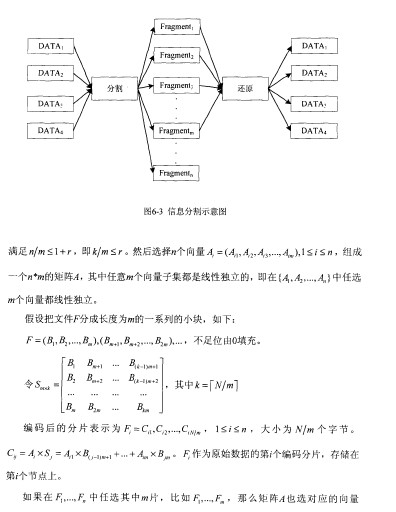

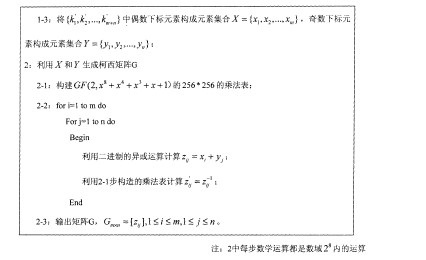

6.3.1 构造生成矩阵

IDA算法的基础是RS ( Reed Solomon类纠删码,RS类纠删码是通信领域内使用的一种纠错码编码技术。IDA算法的核心是编码矩阵,RS码中有一类是以柯西C Cauchy)矩阵为生成矩阵。

【图4】

柯西矩阵具有如下性质:

1.柯西矩阵是不可约的;

2.柯西矩阵的任何子方阵都是不可约的。

可以看出,柯西矩阵满足IDA算法中生成矩阵的要求。因此,我们在IDA算法中,可以依据柯西矩阵的性质来构造生成矩阵。在计算机领域处理的都是L位的二进制

【图5】

【图6】

IDA算法有比较强的恢复删除能力,但在编译码过程中都要用到矩阵运算,因此具有较高的复杂度,其编译码时间复杂度均为O(n2)。因为对于取证证据的编译码处理仅仅是用于存储和提取,对运算效率的要求不高,因此这个时间复杂度是可以接受的。

6.3.2 具有检错功能的ED-IDA算法

IDA(n, m)算法在恢复时可以任意选取m个数据分片一来恢复原始数据,但恢复时无法判断选取到的m个数据分片中是否有数据片被破坏,假使选取到的m个数据分片中存在有被破坏的数据分片,则无法正确还原成原始数据。

因此我们提出为IDA算法增加检错功能,ED-IDA算法的思想很简单,为第i个数据分片计算校验摘要从,将摘要值M,随同数据分片月一同存储在第i个存储节点上。当选取到数据分片F,参与恢复原始数据时,首先为数据分片F,重新计算摘要值M;,如果M,=M,,表示F没有受到损伤,可以用来恢复原始数据,否则表示F可能被入侵者破坏,则必须另外选择数据分片来参与恢复。

仅仅为数据分片计算摘要值还不够,入侵者很有可能采取假冒攻击,自己生成数据分片F,然后自己计算其摘要值M;随同F,一起存储。当选取到数据分片F来参与恢复原始数据时,实际上取到的数据是F,即使是重新计算摘要值进行比对,摘要值也正是M;,无法发现分片有问题,但重新恢复数据却无法还原成原始数据。因此还需增加一个入侵者在算法意义上无法假冒的校验信息:累积校验。将所有n个分片的校验值再累积校验一次,生成累积校验值CF,每个F,除了有M,外,还有将Cr连同一起存储。这样,当选取m个F来恢复数据时,首先比对每个存储节点上的Cr是否一致,与其他节点的CF一致的节点上的F,和M,才是可以信任的。这样,除非入侵者能够获取到所有n个节点上的数据分片,否则不可能生成一个所有节点上都一致的Cf.CF,每个F,除了有M,外,还有将Cr连同一起存储。这样,当选取m个F来恢复数据时,首先比对每个存储节点上的Cr是否一致,与其他节点的CF一致的节点上的F,和M,才是可以信任的。这样,除非入侵者能够获取到所有n个节点上的数据分片,否则不可能生成一个所有节点上都一致的Cf.

6.4 多层安全性分析

本章研究的电子证据保全方法具有两层安全性,每一层的安全性又由若干种安全措施从更细粒度层次进行安全保护。安全性层次示意图如图6-4所示。

第一层次主要从入侵防范角度来对证据的传输过程进行安全保护,采用的基本上是常规的安全防范措施,其安全性分析在很多文献中已有详细描述,本文不再赘述。

第二层次主要从入侵容忍角度来对证据的存储进行保护,这一层次又包括三个子层次:分布安全、加密安全和验证安全。我们主要分析在这个层次上可能的安全问题,以及对安全性有影响的关键因素。

【图7】

首先,由于原始数据是分片存放在n个不同的存储节点上,显然随着n的增大,分布安全性越大,但毕竟存储节点数有限。根据IDA算法原理分析,存储冗余度为凡,在n一定的情况下,m越小,分布安全性越高。

其次,根据IDA算法原理,单个数据分片对于入侵者毫无意义,而由于数据的分片是分布存储,入侵者同时得到多个数据分片的可能性大大降低。假设一共有n个分片,入侵者得到一个分片的概率为P,而同时得到x个分片的概率为Px.即使入侵者得到多个数据分片,只要数量少于m,入侵者都不可能恢复出原始数据,可以根据IDA算法原理得证。

第三,即使是入侵者通过各种手段能够得到m个数据分片,由于生成矩阵是根据用户密钥生成,入侵者在无法得到密钥的情况下只能通过穷举G(2g)域中所有不等的m+m个元素才可能得到分片所用的柯西矩阵A的逆矩阵中对应的m*m子方阵,从而实现还原数据,其组合个数有尸m+nrP}R因“原概率为办m+m',H所以其安全性强度由m决定,m越大,安全强度越低。

最后,由于对分片的验证是采用的n个分片的累积校验,因此入侵者破坏其中任何x个分片(x<n)都可以被发现,除非全部重写所有n个分片。而全部重新n个分片的概率同上分析为p'.

6.5 本章小结

本章主要对证据保全的方法进行研究。电子证据从提取到出示的过程必须受到保护,本章首先分析了现有的关于证据安全的保护技术的缺点,提出除了采取适当的技术对证据信息的机密性和完整性提供保护,还应该在更高一个层次上提高证据保全的容侵性。本章提出了证据信息的安全监督链设计方案,为了实现存储上的容侵性,提出了分布式证据安全存储方法,最后对安全性进行了量化分析。

返回本篇论文目录查看全文 上一章:电子证据的多层保全方法 下一章:总结与展望