6 电子证据的多层保全方法

电子证据不同于传统的犯罪证据,它们更容易被破坏,这使得调查人员很难获得充分的电子证据。即使取得了一些证据,证据的完整性、可靠性也难以得到证明[3]0Farmer和Venema提出的基本过程模型中首次提出“维护监督链”的概念,强调了电子证据从提取到出示的过程必须受到保护,该概念引出了后续关于电子证据保全的研究,推动了相关技术的发展。

通常的电子证据保全方法仅仅是考虑对信息的机密性和完整性提供保护,使得证据不会泄露和不被篡改,这种方法非常必要,但只是从这个层次对证据进行保护还远远不够,证据更容易被入侵者破坏,如果无法正常出示证据则根本无法对入侵犯罪行为形成指控,因此,应该从多层次对电子证据进行保全,除了采取适当的技术在一个层次上对证据信息的机密性和完整性提供保护,还应该在更高一个层次上提高证据保全的容侵性。通过这两个层次实现电子证据的安全保存,可以很大程度上防范入侵者窃取或破坏证据的行为,并能够在遭受到破坏时有能力从破坏中恢复。

本章首先对现有的证据保全技术进行介绍,然后提出了证据信息的安全监督链设计方案,为了实现存储上的容侵性,提出了分布式证据安全存储方法,最后对安全性进行了量化分析。

6.1 证据的保全技术

证据的保全技术目标是保证证据的完整性及真实性,且应贯穿整个取证过程对证据进行保护。

6.1.1 证据的机密性和完整性保护技术

目前还没有一套公认的完整的电子证据保全机制,但已有的日志系统中的一些机密性和完整性安全保护机制对我们的证据保全研究有很大的启发。

1.ForwardIntegrity保护机制

Bellare和Yee基于对安全时间戳的研究提出“ForwardIntegrity(FI)”的日志安全保护机制.将日志文件按时间顺序分解成多个日志记录,每个日志记录采用不同的密钥进行加密,基本密钥保存在另一台可信主机中。这样,即使攻击者攻破了某个正在使用的密钥,但他不会知道之前使用过的密钥,也就无法篡改前面的日志记录。但是,该机制仍具有不可回避的缺陷:无法防止对日志记录的恶意删除,无法对日志进程进行保护,保存基本密钥的主机也是整个安全机制的一个弱点。

2.S&K保护机制

S&K机制是由Schneier和Kelsey在FI机制的基础之上提出的,部分解决了FI机制存在的问题。图6-1描述了对日志记录进行处理的过程。S&K机制可以发现是否有日志记录体被恶意删除,但无法保护整个日志文件,而且该机制也依赖于存储基础密钥的主机。

【图1】

3.Syslog-Sib保护机制

以上两种机制是在产生日志的主机上对日志安全进行保护,5yslog-Sign保护机制是将日志传递到其他主机上进行异地保存,对日志信息传输过程提供保护,防止日志在传递中被删除或更改。

4.访问控制保护机制

该机制主要是采用访问控制技术来限制非授权用户访问日志,需要操作系统提供大量附加功能,兼容性较差。

6.1.2 证据的容侵性保护技术

目前一些取证系统中将证据进行集中式管理,证据数据仅仅存储在一台服务器上,这样不仅仅存在单点失效问题,而且这些服务器经常会成为入侵者的主要目标,这就使得证据存储的安全性得不到保障。采用非集中式存储,利用数据分割及冗余技术在多个节点上分开存储信息,可以避免单点失效问题,并且可以容忍较少的节点错误。

容忍入侵是容错的一种积极延伸,从服务以及数据的有效性来看,很多容错的概念和方法都可以应用到容忍入侵中来。

冗余是容错中一个有效的方法,当一个组件失效时,其他冗余组件可以继续维持系统的服务,因此冗余技术可以增强系统的可用性。但冗余技术对资源的要求相当高,通常冗余包括三种类型:物理资源冗余、时间冗余和信息冗余。时间冗余是通过消耗时间资源来实现容错。物理资源冗余实际上是一种复制。日志系统中的NIGELOG保护机制yooh就是基于复制的原理。NIGELOG机制将日志信息生成多个备份,并随机存储在不同目录中。如果原始日志被篡改或删除,NIGELOG机制利用备份来恢复原始信息。这种方法会占用了大量的存储空间,而且备份文件的安全性仅仅依赖于存储目录的随机性,因此具有较大的风险。信息冗余的基本思想是在基本的信息之外增加一些校验码,当发现编码错误时能纠正错误。校验码类型包括奇偶码、循环冗余校验码、检查和码等。秘密共享的门限机制也属于信息冗余。

要实现分布式存储,必须对数据进行分割。最常见的数据分割算法都是基于门限方案(ThresholdScheme)来实现的。一般性的p-m-n门限方案的概念是指将文件经过编码分成n个分片,满足:少于p个分片不能获得文件的任何信息,要恢复出原始文件必须有任意大于或等于m个分片。目前所有的数据分片编码算法均可视为这种一般性方案的p,m,n取不同值的实例,其中较有名的是Shamir秘密共享门限方案。

1979年,Shamir提出了(t,n)t<n.秘密共享门限方案。其基本思想是把数据分成n份,使用其中任意t份就可以还原出原始数据,但如果数据片少于t份,则不能恢每出原始数据。Shamir提出的基于Larange插值公式的秘密共享方案原理如下:

【图2】

影响门限方案性能的参数是n和t,如果选择较大的n,可以提高可用性,但会便存储开销增大,性能降低,如果选择较小的t,可以使性能提高,但机密性会降低,因此,如何选择n和t必须综合考虑安全性、可用性以及存储开销等需求。

在当前基于冗余的容侵系统研究中,采用的方案一般为复制(物理资源冗余)和秘密共享(信息冗余)。基于复制的方案所需存储空间太大,为了保护。f个可能出现均}zantin.故障的服务器,至少需要3f十1个备份。而基于秘密共享门限方案的方法虽然没有全部复制原始数据,但要求每一个数据片都与原始数据长度相同,因此一个长度为L的文件如果采用秘密共享门限方案进行保护,需要Lxn的存储空间,这个开销也是不容忽视的。

6.2 证据信息的安全监督链

由于网络取证收集证据的机制与传统计算机取证不同,除了证据的完整性和机密性需要得到保护植物,证据的真实性和一致性,特别是时间上的确定性也应引起足够的重视。文献指出需要在证据收集过程中引入第三方公证机构,来保证证据的真实性和一致性。

6.2.1 符号说明

为了表述方便,规定以下符号,并对符号进行说明。

1.Ev,表示要进行安全处理的证据信息。

2.SID,表示产生证据信息的网络传感器的ID号。

3.Hash(x),表示哈希算法,如£HA一1算法计算信息x的单向哈希值。

4.SIGk[x],表示用私钥k计算数字签名。

5.凡[x],表示用密钥k对信息x进行加密。

6.‖,表示字符串的连接操作。

7.Ts,表示标准时间。

8.S,表示时间戳。

6.2.2 证据信息的安全监督链方案

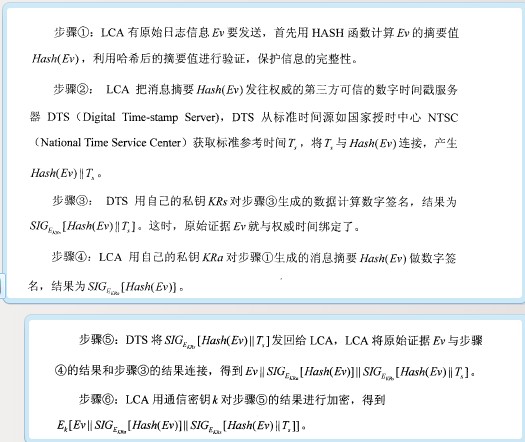

按照图5-1所示,LCA从各个网络传感器收集到原始日志信息之后,要将这些信息传输到日志接收器,由于网络传感器与日志接收器之间的网络是不可信的,为了保护日志信息的机密性、完整性、真实性等,必须对日志信息做一定的安全处理。处理方案如图6-2所示。

【图3】

【图4】

经过以上①一⑥步骤之后,原始日志证据Ev的机密性、完整性、真实性等安全属性得以保护,可以通过不可信网络被传输到取证系统。取证系统收到经过处理之后的日志证据,将其储存在原始证据库中,然后解密、验证无误之后存入工作证据库,后续的取证分析模块则从工作证据库中读取原始证据进行进一步的分析处理。

返回本篇论文目录查看全文 上一章:入侵模式的可视化表示及小结 下一章:分布式证据安全存储方法