5 入侵模式的发现及可视化表示

取证中对证据的分析主要是识别并分析计算机犯罪的主体、客体、主观方面和客观方面,其中主体、客体是计算机犯罪的发起者及受害者,客观方面的分析主要是重构计算机犯罪过程。因此,要通过法律途径打击计算机犯罪,必须要从获取到的证据中识别并定位计算机犯罪的发起者及受害者(即入侵的源和目的),重构其犯罪过程(即重构其入侵过程),这是取证分析中非常重要的两个方面。

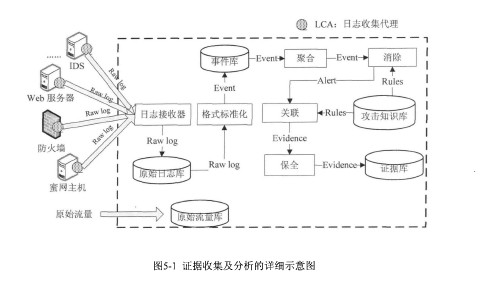

随着网络攻击技术的发展,入侵行为不再是单纯的“一步式”行为,入侵者为了实现入侵目标可能会采用多种攻击方式来进行多步攻击,也可能采用跳板攻击隐藏真实身份,也可能会利用蠕虫、Bot工具等控制其他主机实施更大规模的攻击。为了应对这样的安全威胁,我们必须在网络当中部署多种安全设备,如网络防火墙、入侵检测系统、防病毒系统、漏洞扫描器、流量监视器等,建立以这一系列安全设备为基础的纵深防御体系。为了解入侵过程的全貌,可以把这些安全设备作为网络中的安全传感器,协同对入侵者的网络行为和主机行为进行监控和记录。一个攻击行为通常会触发不同的安全传感器产生多条安全事件,每条安全事件反映了攻击在某一时间点上从某个角度所观测到的行为特征。来自不同安全传感器的安全事件记录从不同侧面反映了入侵的影响,具有互补性,把这些安全事件记录作为关于入侵的原始证据,再根据取证的目标,从分布在网络中的多个传感器获取有关的安全事件一记录,在对安全事件进行格式标准化、消除冗余、消除无关等预处理之后,进行聚合、因果等关联分析操作,得出一个能证明入侵及描述入侵行为的精炼且综合的分析结果,作为最终将出示的证据,并对该证据加以必要的保全和安全存储,使得证据的真实性、完整性得以全面保护。

本章引入了入侵关联图的概念,并给出了入侵关联图的构造算法和合并算法,然后介绍了利用入侵关联图发现入侵模式的方法。为了更好地描述入侵模式,最后介绍了利用三维事件时间线对入侵模式进行可视化表达的方法。

5.1 分布式多源取证分析框架

在第三章的自适应取证体系结构中,我们只是简单给出了证据收集和证据分析的示意图。在实际应用中,构建一个网络取证系统的目标是识别未授权的使用、误用以及攻击行为。网络取证中,入侵证据可以来自于捕获的网络流量或者是系统日志。为更有针对性地直接描述入侵行为,可以把入侵检测系统的告警日志作为主要证据,主要利用它来描述入侵模式,而其他设备的日志,如防火墙的访问日志、漏洞扫描器的扫描纪录、服务器的访问日志等均作为次要证据,对入侵检测系统报告的入侵行为进行时间及路径的补充、确认,可以对入侵有更全面的了解,并提供更有说服力的综合证据。

证据收集及分析的详细示意图如图5-1所示。

图1

各个模块的功能简单描述如下:

LCA(LogCollectionAgent日志收集代理):部署在网络中各个网络设备、安全设备及关键主机之上的负责收集证据有关日志的agent,任务是从不同的网络设备上收集入侵相关日志(RawLog),进行预处理后传递给日志接收器。

LCA具有Agent的基本特征:

1.自治性:LCA具有属于其自身的计算资源和行为控制机制,能够在没有人工操纵的情况下,根据其自身状态和感知到的所在采集设备的环境信息,决定和控制收集日志证据的行为。

2.交互性:LCA可以与其他Agent之间通过一定的通信协议进行交互,相互协调完成日志证据的收集和发送任务。

3.反应性:LCA可以感知所在采集环境的状态,根据状态变化采取相应的应对动作,调整自身的运行状态。

4.主动性:LCA能够遵循承诺采取主动行动,表现出面向目标的行为。

作为取证系统中收集日志证据的Agent程序,LCA应具有以下特性:

1.透明性:对用户和设备透明,不影响合法用户对设备及服务的使用,不占用设备过多资源,不能显着降低服务性能。

2.健壮性:能有一定的容错机制,能够从一般错误中恢复,持续提供证据收集功能。

3.隐蔽性:LCA可能成为入侵者的攻击目标,必须具有一定的自身隐蔽性。可以采用Rootkit技术隐藏踪迹且保留系统权限。

日志接收器接收Log,将其存储在日志库中,作为原始证据以备后查。同时将Log交付给格式标准化(Formalization)模块进行格式统一标准化。

经过Formalization模块进行格式标准化处理后的Log转化为更便于处理的事件(Event),存入事件库,后续模块可以在此基础之上对己经统一了格式的Event进行更复杂的处理。

聚合(Aggregation)模块负责将存在冗余的Event进行聚合,消除(Reduction)模块负责消除误报信息。经过这两个模块处理之后的Event转化为更精练更能体现真实威胁的告警(Alert),但Alert仍然属于片面的信息碎片,还需要关联(Correlation)模块结合攻击知识库中己有的入侵知识来将这些碎片关联成可能的入侵场景(IntrusionScene),这个处理之后产生的信息才是对入侵行为描述得更具体更明确的证据(Evidence)。

为保证证据的真实性、完整性,需要对证据进行必要的签名、加密、时间戳等操作,处理之后的证据存入证据库,以备提交出示。

返回本篇论文目录查看全文 上一章:基于AHP的指标权重确定法 下一章:入侵检测系统Snort的告警日志