目前,随着信息技术的不断发展和研究的深入,电子商务受到了极大的推动.

然而,简便快速的信息传送的控制难度较大,信息来源认证不清楚等问题的出现,也让电子商务的安全性开始受到了更多人的重视和关注.PKI作为电子商务与信息系统的一个基础设施,其安全性在通信系统上起到了不可或缺的作用.在技术上,其基础为加密,核心则为证书服务,证书服务主要由证书授权认证中心(CA)完成.

用户通过将自身的数字证书以及系统加密技术实现安全通信.另外,为了对犯罪行为进行监督和控制,密钥托管开始得到应用,密钥托管作为PKI的一个部分,其与证书授权认证中心联系密切,能够保障通信的安全性以及社会安全性[1].

1、电子商务安全性问题

在现代社会中,电子商务是一种经营活动,其主要是指以信息技术为基础而经营的商业活动.随着网络技术以及信息技术的不断发展,电子商务的安全问题越来越受到更多人的关注和重视.在计算机网络安全方面,可以采用主机安全、防火墙、系统漏洞检测、病毒检测以及黑客跟踪等技术.

然而在商务交易信息的安全性上,则需要以计算机网络安全为基础,并在保证商务环境可靠以及便捷的情况下保障信息的安全性.PKI在网络环境的数据交换过程中是一种保障信息安全的基础设施.

2、密钥托管的概念

密钥托管又叫做密钥恢复,主要应用在紧急情况下对解密信息的获取.其能够保存用户的私钥备份,在一定情况下也能够有利于国家以及相关部门对原始明文信息的获取,还能够在密钥受损以及用户丢失的情况下对明文进行恢复.所谓密钥托管,就是指用户在向证书授权认证中心进行数据申请以及加密证书前,将自身的密钥分为t份交由t个托管人进行保管.每一个托管人都无法利用自身的部分密钥进行用户密码恢复.只有将t个人的密钥进行组合,才能够获取完整的密钥.密钥托管的功能包括了政府监听、密钥恢复以及防抵赖等.

3 、PKI的证书授权认证中心以及密钥托管代理

加密的主要目的有两个,第一是为保证网络数据传送的安全性,保证网络信息不被泄露以及破坏,维持其完整性;第二则是保证数据的真实性,即信息发送方的身份认证.对于传统的密钥加密系统而言,因双方通信中密钥共享,因此密钥的分配安全性相对较低,无法有效保证数据的确切性.公开密钥密码体制作为PKI的一个基础,其能够有效解决上述的漏洞,保证网络通信的安全性.PKI的重要组成部分包括了CA以及密钥托管代理,其能够对用户的公钥以及私钥分别进行操作.在国际电信联盟(ITU)中,CA被视作是一个具有信任度的三方机构,用于对数字证书的制造以及发放.PKI中,用户的网络身份也需要利用自身的数字证书进行认证和再确定.数字证书由CA签署,并经计算机生成,其主要包括了经CA验证的用户信息以及公钥.

公钥加密需要对公钥的持有者身份进行认证和确定.在信息发送过程中,信息发送方需要对加密信息的公钥进行验证,确定是合法接收者的公钥,从而保证信息传输安全.而对信息接收方而言,其需要对信息的来源进行确定,防止非法用户冒名进行假信息发送.数字证书的应用,能够有效证明公钥以及公钥持有者的关系,是进行公钥加密的一个基础.

密钥托管代理主要用于实现密钥托管的功能,而密钥托管则主要用于保存用户的私钥备份.密钥托管的一个重要功能就是能够在用户私钥受损以及破坏的情况下对密文进行恢复.从职责上看,CA以及密钥托管代理在PKI中的角色定位并不同,CA主要负责对数字证书进行发放,通信过程同时进行鉴别以及验证,但对通信内容不具影响.而对于密钥托管代理而言,其能够对用户公钥进行操作,不干涉用户的通信[2].

4 、PKI用户数字证书与密钥托管

4.1、签名密钥对

签名密钥主要是对发送信息进行数字签名,主要经用户产生,签名密钥对产生后,则向CA申请签名证书.签名证书能够证明签名公钥与公钥持有者的关系,相当于现实生活中的身份证.

4.2、加密密钥对

加密密钥对则是用于对传送信息进行加密,其又称为接收密钥对,其私钥的对应方为密钥托管的对象,能够防止用户脱离托管.为了防止密钥托管代理的权限的滥用以及托管密钥的泄漏,私钥被分成若干个部分,并由不同的密钥托管代理进行保管,只有所有托管代理持有的密钥部分联合在一起,才能够恢复密钥.

另外,托管代理持有的部分私钥的有效性需要得到保障.本文主要以离散对数为基础,设计了一种密钥托管方案.对于CA以及密钥托管代理而言,共同分享大质数p以及生成元g,以用户A为例:

(1)A选取n个自然数,分别设为Y1,Y2,…Yn,其中Yi∈[1,p-1].

因此可得A的私钥为:

Y=(Y1+Y2+…+Yn)mod p其对应的公钥则为:

X=gvmod p另外:

Xi=gvimod p i=1,2,… ,n(1)因此可验证:

X=(X1×X2×…×Xn)mod p(2)(2)A选取个密钥托管代理(KEA),并将其交给每一个代理一对(Xi,Yi),密钥托管代理在接收到(Xi,Yi)后,对式子(1)进行验证,如果(1)成立,则相应的托管证书将形成.

托管证书包括了用户的特定标示符UID、KEAi的标示符、托管证书书号以及托管私钥Yi对应的公钥Xi.KEAi通过自身签名私钥在上述内容中形成数字签名,并与托管证书附在一起.

(3)用户A接收到托管证书后,将托管证书以及完整的公钥X交由CA保管,并申请加密证书.CA一开始需要对各个托管证书的真实性进行确定,并对式子(2)进行验证,式子(2)如果成立,则表明公钥X对应的私钥Y经过了托管.CA了解每个托管代理的有效托管分离,并且可以通过它们对用户的私钥进行恢复.

但是,CA以及单个KEA都无法单独对私钥进行恢复,从而保证用户密文不会被托管代理破译,也保证了用户私钥的安全.

综上所述,可以看出加密证书的获取以及签名证书获取是有所区别的,为了防止用户脱离托管,用户需要与托管代理进行联系实施密钥托管,取得托管证书,之后才能够进行加密证书的申请.

加密证书与签名证书在内容上存在差异性,加密证书能够证明公钥持有者的身份,同时还能够对托管私钥进行恢复.

5、密钥托管的信息传送安全加密方案

5.1、信息发送

为了保护DRF不被用户删除和破坏,需要将DRF与密文捆绑在一起,从而让 接 收 方 从DRF获取会话的密钥.

将A设为通信方,B设为接收方,M设为信息明文,KS则为会话密钥,T为传送信息的时间戳,Xa以及Xb则为A和B的公开加密密钥,Ya以及Yb则为A以及B的秘密加密密钥.

其中:

KAB=f(Ya,Xb,T),KBA=f(Yb,Xa,T)p为A和B的共享质数,g为生成元,其中:

Xa=gYamod p Ya∈[1,p-1]

Xb=gYbmod p Yb∈[1,p-1]

可得:

K′AB=(Xb)Yamod p=(gYbmod p)Yamod p= gYbYamod pK′BA=(Xa)Ybmod p=(gYamod p)Ybmodp= gYaYbmod pK′AB= K′BAf(Ya,Xb,T)=DAB(T)f(Yb,Xa,T)=DBA(T)其中:

DAB()以及DBA()为K′AB、K′BA做密钥的DES解密变换,因K′AB= K′BA,可得:

f(Ya,Xb,T)=f(Yb,Xa,T)即KAB=KBA,从而保证通信过程中,双方均可以使用自身的私钥和对方公钥进行共享密钥的计算,而第三方则无法获取该共享密钥.

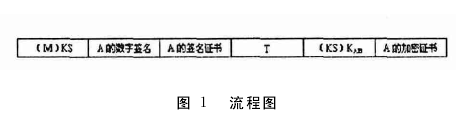

A产生KS,数据传送将KS作为密钥,并使用对称加密算法进行加密,设为(M)KS,KS使用KAB进行再次加密,得到(KS)KAB.DRF主要包括时间戳T、(KS)KAB以及A,传送信息格式如图1所示:

5.2、信息接收以及解密

B在接收信息后,对A的签名证书以及加密证书进行验证,从而对A的身份进行验证,在确定A的身份后,对信息进行解密,即:(1)KBA的生成.KBA=f(Yb,Xa,T)=KAB;(2)KS的恢复.KBA作为密钥,对(KS)KAB进行解密得到KS;(3)明文获取.采用KS对(M)KS进行解密,从而得到信息明文M;(4)数字签名的验证.B通过A的签名证书提供的签名公钥,并将T和M结合,从而对A的数字签名进行验证.如果结果认证正确,则表明B的信息是真实有效的.

KS采用KA B进行加密,KAB则是作为A和B的共享密钥,而从而有效保障信息的私密性,数字签名的验证也让信息的真实性得到了保证.

5.3、职能部门的强制性访问

在信息的传送过程中,DRF主要包括了T、(KS)KAB以及发送方的加密证书.接收方需要利用这些信息才能够对会话密钥KS进行获取,并通过KS对M进行恢复.

因此,传送的信息中,需要包括DRF,从而实现了数据与DRF的绑定,防止用户对DRF进行恶意操作.相关职能部门在获得授权证书后,需要对A和B之间的信息进行强制访问,这种情况下需要使用DRF,并在托管代理下对原文进行恢复.

一开始职能部门需要对可疑信息进行获取,并通过DRF中用户的加密证书对用户持有的托管代理标示符以及对应托管证书号进行获取,之后向托管代理提供自身的授权证书以及托管证书号,托管代理在对授权证书进行验证后,提供自身的部分私钥,通过这样,获取所有的私钥部分,从而恢 复 用 户 的 私 钥.

这 样 便 可 以 通 过A的 私 钥Ya、B的公钥Xb以及DRF时间戳T对KA B进行恢复,即:

KAB=f(Ya,Xb,T)从而实现对(M)KS的破译.

6、性能分析

本文设计的方案中,密钥的托管以及信息加密的安全性主要依靠GF(p)的离散对数算法.对于X和Y而言,公钥X要推算出对应的私钥Y,则需要对以下式子进行计算:

Y=loggX在目前,在GF(p)中进行算法计算,在最快的速度下需要对T=exp(sqrt(In(p)In(In(p))))进行计算,如果P为200,则可得:

T=2.7×1011次计算速度假设为1μs一次计算,那么1天则可以进行1011次运算,则仅需要两天到三天的时间即可完成整个运算,如果p为664为二进制数,则:

T=1.2×1023次这样需要经过1012天才可以完成计算.

相关研究也指出,如果p-1的质数因数较小,则需要使用O(log2p)的时间对Y进行求解,因此就算p很大,性能也不够理想.因此安全质数需要选择p=2p′+1(p′为大质数).

综上所述,采用较大的安全质数,那么用户通过公钥计算出对应私钥是无法实现的,因此给予离散对数的密钥托管以及信息加密方案可行性较高,具有较高的安全性.

[参考文献]

[1]朱周华.电子政务网络与信息安全保障体系设计[J].微计算机信息,2009,1(03).

[2]马映红,赵卓.一种安全的电子公文流转系统的研究与设计[J].计算机应用与软件,2011,3(04).