随着网络信息化程度的日益加深,网络[1]通信面临越来越多的威胁。尤其随着三网融合及物联网技术的不断发展,网络通信安全已成为当前社会面临的新问题。文献[2]提出的主动保护模型,在目标未受到严重损害前,加固网络并对目标进行预测、隔离、控制或消灭,将被动保护变为主动保护。文献[3]提出了一种网络安全模型和纵深防护安全策略,构筑了网络通信安全立体纵深、多层次保护体系结构。文献[4]中对计算机网络安全策略模型进行了深入探析,从管理策略和技术策略两方面对策略进行优化。文献[5]从博弈论的角度对模型进行关键技术的研究,取得了一定的成果。主动保护技术作保障网络安全的有效手段,得到了越来越多的重视,已经成为研究的热点问题之一。然而,综合分析上述文献提到的安全策略模型,存在以下几点突出问题。

( 1) 过多地强调以目标为中心,检测到威胁信息流入后才有所响应,普遍存在缺乏主动性和对敏感信息的预测能力的问题。

( 2) 对模型中预测威胁信息阶段的关键技术未作深入实践研究,只停留在理论设想阶段。

( 3) 预检测结束后,对有效信息的智能化筛选存在缺陷,不能高效率地辨别出真正威胁到系统本身的敏感信息。

( 4) 缺少应急响应以及对相关问题的反馈机制,不能在最短地时间内让网络管理人员对系统感应到的威胁信息进行有效处理。

本文基于上述背景,对动态的、主动的网络安全模型进行研究。针对上述存在的问题,对信息安全策略进行了优化,改进了网络安全态势感知技术,并加入了信息智能化处理模块。提出了一种改进的基于 WPDRRC 的网络安全模型,一方面对来自外部的敏感信息进行提前预测和感知,使网络通信在受到危害之前做到拦截和响应等动作。另一方面使整个网络环境都处于更高的实时循环的安全状态。

1 研究背景

1. 1 信息安全策略

( 1) BLP 模型、Biba 模型

BLP 模型是 20 世纪 70 年代由 Bell 和 LaPadu-la[6]

提出,作为对强制访问控制形式化描述,对数据进行分级别的完整性保证。其核心思想是在自主访问控制上添加强制访问控制,从而实施信息流策略。

在 BLP 模型中定义了四种访问方式: 只读( r) 、读写( w) 、只写( a) 、执行( e) .BLP 模型的缺点是无法完全解决隐通道问题。

BLP 模型提供保密性,而 Biba 模型对于数据的完整性提供保障。信息完整性的要求允许信息从高安全级流向低安全级。模型中可以根据安全级别来判断信息的流向,而 Biba 模型恰好与 BLP 模型相反。

( 2) WPDRRC[7]模型

WPDRRC 模型涵盖了网络安全的各个因素,突出了技术、策略和管理的重要性,反映了各个安全组件之间的相互联系,保证了信息的机密性、可用性、可控性、真实性。模型包括六个部分和三大要素。

其中,六个部分分别是预警模块、保护模块、检测模块、响应模块、恢复模块、反击模块,各模块之间相互协作,实现动态反馈功能。

目前,WPDRRC 模型主要应用在信息安全等级保护测评系统中,本文所提出的网络安全模型就是基于 WPDRRC 模型改进的,由于它的动态性、反馈性、循环性和连续性较其他安全策略模型更具优势,因此未来在研究网络安全防护方面给出了很好的思路和铺垫。

( 3) Chinese Wall 模型

Chinese Wall 模型最早由 Brewer 和 Nash 根据现实的商业策略模型提出,最初是为投资银行设计的,实现对公司提供咨询业务的控制。该模型把所有单位的信息分为 3 个层次存储,最底层是单个的数据对象( Data) ,上一层是相应的公司数据集合( Company Data,CD) ,最上层是根据利益冲突分类的 COI 类( Conflict of Interest,COI) ,每个公司只能属于一个 COI.一个用户不能访问该 COI 类的其它公司数据,好像在 CD 周围建立了“墙”,这就是 Chi-nese Wall 模型名称的得来。COIi是相互竞争的公司的利益冲突类,其中 COl 是某个公司的数据集合,则当用户访问该公司的信息后,他就不能访问 COIi中其它公司信息。

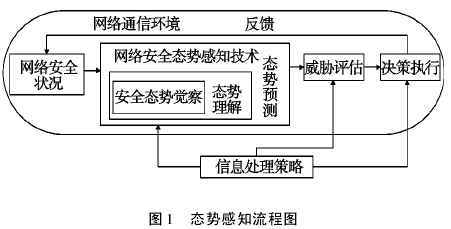

1. 2 态势感知技术

主动实时动态模型的目标是通过态势感知和检测等手段对当前通信网络进行保护。如图 1 所示为态势感知[8]

流程图。

( 1) 信息融合技术

信息融合是指对来自单个和多个传感器的信息和数据进行多层次、多方面的处理,包括: 自动检测、关联、相关、估计和组合。也称为“多传感器数据融合( Multi-Sensor Data Fusion,MDF) ”或“数据融合”.

融合过程的通用模型[9]是目前经典的数据融合概念模型。

该模型各层级的具体含义如下:

①对象提取: 根据多个提取设备收集到的相关对象信息,进行融合形成对目标的概述,生成目标的来源信息,并综合该评估目标的相关描述信息。

②态势提取: 根据之前所收集到的态势信息,做出一系列的融合工作,将其过程中的研究对象进行整合提取。

③威胁提取: 对之前提取到的态势信息进行判断,从而推断出对系统具有威胁的信息,或者与威胁信息相关的各种信息的提取。

④过程提取: 提取出能够提高前者评估效能的信息,控制传感器从而获取对实施者最有用处的数据,从而最大程度地提高工作效率。

( 2) 风险分析评估技术

通常来讲,风险评估方法可以根据描述方式的不同,分为定性的评估方法和定量的评估方法。本文主要研究的是定量的评估方法,定量评估[10]

是利用数学理论计算出具体的评估测量值,本文主要利用到的是基于模糊理论的定量法,下文将有详述。

定量评估方法可以分为以下几步:

①确定因素集合 ( A) ,以及对系统的影响系数和评判集合。

②分析判断威胁 ( T) ,分析可能导致对系统有害的、未预知的事件发生的可能性,并确定其属性,包括威胁源、动机以及途径等方面。

③分析并量化系统脆弱点 ( V) ,即分析被威胁的系统缺陷和后门,或者是能增加系统被入侵几率的因素评估,也可称之为漏洞。

④风险计算,利用数学理论和具体算法,计算出最后的风险值 R.

2 一种改进的基于 WPDRRC 的网络安全模型

2. 1 相关策略描述

防护策略的上层结构是防护设想,它的最终目标是有效获取策略文件。主要格式是计算机网络防护策略描述语言[11]的文件与人机交互命令的防护策略信息以及策略引擎的交互处理,而这个过程是通过有效转换为相应的计算机网络防护描述语言来实现的。

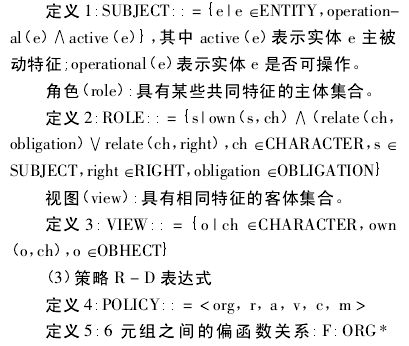

策略形式描述:

( 1) 组织

计算机总机房、各个网络通信节点、计算机网络拓扑结构等。

( 2) 主客体、角色及视图关系

主体( subject) : 直接对客体进行操作。客体( object) : 直接被主体操作。

R* A* V* C→M,其中 M 是组织 org 中客体 O 所接受的动作应用。

根据上述安全策略,控制中心的网络管理人员可以快速准确地描述实体信息和信息库的相互关系,也可以用分析模块的相关工作原理,通过网络信息库来读取并获取相关活动与实体的策略描述,最后将获得的有效防护信息保存在相应的网络信息库中。

2. 2 优化的态势感知技术

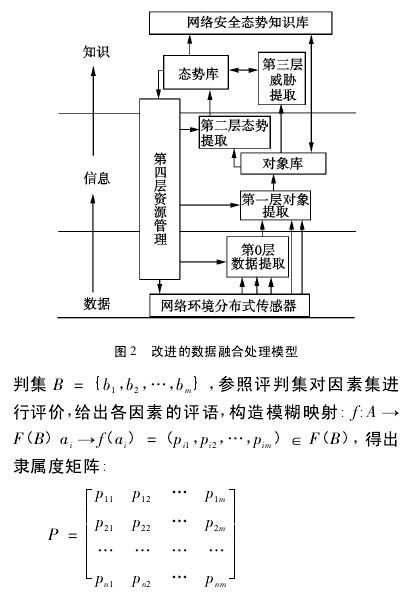

( 1) 改进的基于的 Bass[12]数据融合处理模型

本文优化的态势感知模型主要分为三大模块,即态势感知模块、态势分析模块和态势评估模块。

数据融合处理模型的算法采用 K - Means 聚类算法[13],该算法的计算具有复杂度小,扩展度高的优势。

融合处理模型数据是由底层的网络环境分布式传感器提取的。如图 2 所示,是整个数据融合处理模型的工作原理。

改进后的数据融合模型具有更好的完整性,可靠性。在网络安全预警阶段发挥着至关重要的作用,可以说,这是网络安全防护的第一道防线。

( 2) 基于模糊理论的[14]定量态势风险评估方案

在系统评估过程中存在许多定性评估的指标,对这些定性指标的评价均具有一定的模糊性,并非完全准确。本文采用的模糊综合评估法主要是基于模糊理论中的模糊数学相关内容进行评判的。其中运用的模糊变换原理和最大隶属度原则,涉及到两个基本概念模糊集合与隶属度矩阵。

采用这种基于模糊理论的定量态势风险分析方案能够更准确快速地对通信中总体网络安全态势风险值进行计算。有利于信息决策阶段的高效执行,在整个网络安全模型中起到关键性作用。

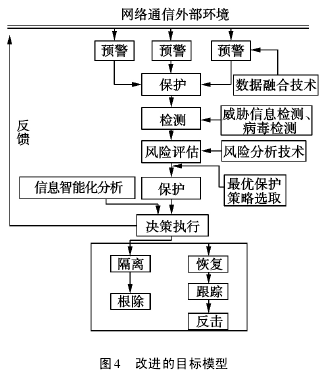

2. 3 目标模型描述

( 1) 目标模型功能模块

预警( Warning) : 本文提出的模型主要运用态势感知技术中的数据融合技术,预测威胁信息可能的行动。

保护( Protection) : 运用密码技术,在保证数据信息安全的条件下,对目标模型进行防护。

检测( Detection) : 主要运用威胁信息检测和病毒检测等技术,为动态网络防护体系提供信息和依据。

风险评估( Risk Assessment) : 利用风险分析技术,来达到对数据信息威胁程度、本质的分析评估。

最优保护策略( Optimal protection Strategies) : 利用有限的资源做出最合理的决策,做到“适度安全”.

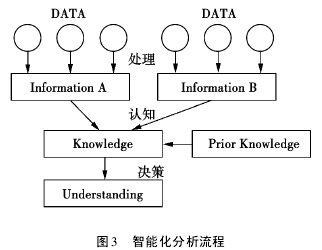

信息智能化分析( Intelligent Information Analy-sis) : 其原理如图 3 所示。网络管理员需要一个信息决策支持平台,能够及时把握安全动态发展,该模块很好地解决了这一问题。

决策执行( Decision Making To Perform) : 运用信息智能化决策技术对掌握的安全威胁结果进行分析、综合处理,该模块包括隔离、恢复、跟踪、反击以及根除等功能。

( 2) 目标模型工作原理

在基于 WPDRRC 安全模型基础上,目标模型增加了最优防护策略选取、信息智能化分析以及决策执行的功能模块,改进了态势感知技术,并与动态网络安全保护体系相结合,充分发挥技术,管理和策略的重要作用,从多方面对网络安全通信进行实时立体化防护,如图 4 所示为改进的目标模型。

3 目标模型分析

( 1) 分布式防护,集中式管理

由于网络通信环境的复杂性和不确定性,对需要分析的信息数据由信息智能化分析模块进行预处理和备份,并添加到知识信息库中保存。再通过最优保护策略的选取,平衡风险损失和成本,利用有限的资源做出最合理的决策。另外采用集中式管理方式可以保证信息智能化分析模块以及决策执行模块更好地发挥作用,便于管理人员做出决策部署。

( 2) 实时性、主动性、循环性和立体化、机动化于一身

从预警模块开始到反击模块结束,整个网络安全保护模型工作机制都是实时的。在管理控制中心的指挥下,能够实时地更新策略,变被动为主动。增加的反馈机制能更好的保证模型的循环性。除此之外,在保护模块和检测模块的层层防护之下,达到了立体化、协同化、机动化的目标。

( 3) 具有良好的自适应能力

数据融合技术以及信息智能化处理都在管理者的掌控下拥有对防护策略的备份和更新权限,以便未来遇到相同威胁情况,可以更加高效地做出响应。改进模型的每个子模块都有可能产生反馈信息,通过这些不定时的反馈信息,能让系统达到最佳状态,而且过程本身也是一个螺旋式不断循环的过程。也可以说整个系统模型的运行过程也是自学习、自适应的过程。

4 结束语

要建立一个安全可靠的网络安全模型来应对越来越多的威胁信息破坏事件,不仅要实时掌握和了解最新的网络安全研究动态,还要有一系列的网络安全防护技术做支撑。随着网络安全的重要性日益突出,需要全方位研究网络防护技术发展和走向,完善通信网络安全模型。本文通过分析现有的几种网络安全策略模型,旨在建立一种应用于复杂的多变的网络环境中的目标模型。充分利用目前先进的主动防护技术,并将其融合到动态网络安全保护体系当中,更好地对需要保护的网络体系环境实施全方位实时立体动态监控和保护。

参 考 文 献:

[1]胡道元,闵京华。 网络安全[M]. 北京: 清华大学出版社,2012.

[2]韩锐生,徐开勇,赵彬。 P2DR 模型中策略部署模型的研究与设计[J]. 计算机工程,2008( 10) : 180 -183.

[3]曹利峰。 面向多级安全的网络安全通信模型及其关键技术研究[D]. 郑州: 中国解放军信息工程大学,2013.

[4]刘波,陈曙晖,邓劲生。 Bell-LaPadula 模型研究综述[J]. 计算机应用研究,2013( 3) : 656 -660.

[5]梁霄,孟相如,陈铎龙,等。 基于随机博弈模型的网络可生存性跟踪评估[J]. 火力与指挥控制,2013( 9) : 32 -36.

[6] Bell D E,LaPadula L J. Secure Computer Systems: MathematicalFoundations and Model [M]∥Miter Corporation,Bedford,Massa-chusetts,1975.

[7]张兆信,赵永葆,赵尔丹。 计算机网络安全与应用技术[M]. 北京: 机械工业出版社,2010.

[8]王慧强,赖积宝,朱亮,等。 网络态势感知系统研究综述[J]. 计算机科学,2006,33( 10) : 5 -11.