1 引 言

分析评估网络攻击源行为特点及攻击能力有助于增强网络安全防护措施的有效性和针对性. 传统安全监测防护通常以企业网为边界,仅能捕获攻击源针对该企业网发起的局部攻击行为,难以对攻击源行为进行有效分析. 当前,骨干网安全监测条件日渐成熟,一方面显着扩大了网络监测范围,为攻击源威胁行为分析提供了视窗基础,另一方面报警信息海量化使得响应负担过载,迫切需要构建攻击源威胁行为评估机制,以识别重点威胁源并进行优先应对. 现有的安全评估方法主要包括信息安全的风险评估[1-3]和网络攻击效果评估[4-5]两部分,其中信息安全的风险评估主要用于从风险的角度评估威胁可能对资产造成的损失; 网络攻击效果的评估主要用于评估一个攻击方案或一次具体的攻击行为造成的安全效果. 这些评估方法受限与传统的企业网安全监测环境,侧重于信息系统的安全性评测,无法反映攻击源威胁能力的差异性.基于此,本文在分析网络攻击源的行为特点的基础上,层次分析法构建了一个威胁行为动态评估模型,基于真实监测数据的实验分析表明,相比较传统的报警数量排名,本模型给出的攻击源威胁评估更具合理性.

2 评估体系

2. 1 评估指标的提取

构建网络攻击源威胁行为的综合评估模型,首先要选择合适的评估指标. 目前,这方面的研究还比较少,主要有: 汪生[6]等使用 6 大类 10 个方面提出了 59 个指标,但这些指标主要是针对单个攻击模型和联合使用多个攻击模型的攻击效果描述; 胡影[7]等利用攻击库挖掘的技术挖掘得到 5 类 122个原子功能,但这些指标无法从骨干网监测平台上提取; 赵博夫[8]等提出了13 个指标,指标主要反映了攻击者实施的网络攻击的目的为破坏目标网络的安全指标( 使其失效或降低) ,但指标中大量实际监测环境中不可测的指标.总体来说,这些评估指标无法满足网络攻击源威胁的评估,主要存在以下几点原因:

1) 指标的提取不够完备,不能从对攻击源的所有攻击行为出发,进行大视角的整体能力的评估,不具有全面性.2) 部分指标[7,8]需要从目标网络中提取,这在当前的监控条件下是无法获得的,不具有可行性.3) 部分指标[8]过于抽象,不易量化操作,不具有可测性和便利性.在当前的网络监控条件下,网络攻击源组织探测只能以网络攻击源的报警信息和触发的规则信息为挖掘对象,其中报警信息直接包含的信息包括: 报警时间、源地址、目标地址、源端口、目标端口、源 MAC、目标 MAC、报文长度、报警网卡名称、原始报文、插件特征编号; 规则信息直接包含的信息包括:

协议类型、危害等级、操作系统类型、目标端口对象、目标地址对象、源端口对象、源地址对象、规则版本号、规则特征、漏洞信息、大类型、小类型、目标地址对象、规则名称、服务类型. 结合攻击源威胁行为的特点,我们从网络攻击源的攻击活跃性,攻击破坏力和攻击目的性出发,挖掘出以下评估指标: 攻击时间的分布,攻击时间的持续性,攻击的频度,掌握攻击手段的数量,攻击的连贯性,偏好使用的攻击威胁,触发报警的种类以及目标地址的等级分布.

2. 2 评估体系的构建

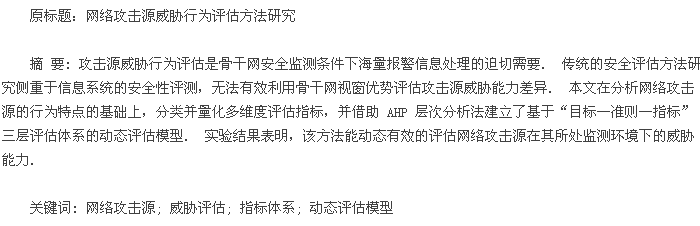

层次分析法[9]( Analytic Hierarchy Process,AHP) 是一种定性与定量分析相结合的多目标决策分析方法,适用于评价因素难以量化且结构复杂的评价问题. 本文将 AHP 方法引用到网络攻击源威胁行为的评估中,按照“目标—准则—指标”的层次结构,经过逐步细化,构建了一个层次化的评估体系.其中“目标”层为网络攻击源威胁行为的威胁值.“准则”层由攻击源的活跃性、攻击源的破坏性、攻击源的目的性组成.“指标”层按照不同的“准则”分为三组,不同的评估指标隶属于不同的评估准则,最终,网络攻击源威胁行为的评估体系如图 1 所示.【1】

3 指标的计算

3. 1 时间分布的计算

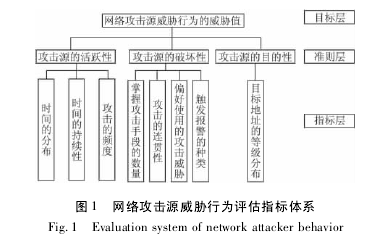

时间分布指标旨在判别攻击是攻击源操纵者主动发出的,还是由所感染的木马病毒定期发送的. 采用概率统计的方法,将攻击源发出的所有攻击按照 24 个时间段( 一天 24 小时每个小时一个时间段) 分组,根据网络攻击源的时间分布信息计算时间分布的方差,然后与预设的方差阈值进行比较,时间分布方差与阈值的比较表达式如下,【2】

其中,timeDis 表示最终时间分布的计算结果,timeVar 表示求出的网络攻击源时间分布的方差,timeThresh 表示设定的时间分布的方差阈值,该值由多次试验验证获得. 如果大于、等于阈值则认为该攻击源发出的攻击是攻击源操纵者主动发出的,取值为 1. 反之,则认为是其所感染的木马病毒定期发送的,取值为 0. 据多次试验获得 timeThresh 为 41365.

3. 2 时间持续性的量化计算

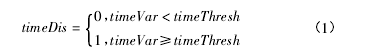

时间持续性指标用来衡量攻击源的攻击时间跨度,攻击源较平均时间跨度越大,说明该攻击源在该监控环境中的威胁活动时间越长,按照式( 2) 计算.【3】

其中,X 为从检测到攻击源第一次发起攻击到最后一次检测到该攻击源的攻击所持续的时间. Xavg_td为所有攻击源的平均攻击持续时间,Xmax_td为所有攻击源中的攻击时间最大值. timeDura 为时间持续性的最终量化结果.

3. 3 攻击频度的量化计算

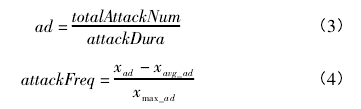

攻击频度旨在反映该攻击源发出的攻击频率在所有攻击源中所处的水平. 首先按式( 3) 计算出该攻击源的攻击频度,再由式( 4) 量化得到攻击频度结果.【4】

其中,ad 表示该攻击源按式( 3. 3) 计算出的攻击密度,to-talAttackNum 表示监测到该攻击源发出攻击的总次数,attack-Dura 表示该攻击源持续攻击的天数,不足一天按一天计算. Xad表示该攻击源的攻击密度计算结果,Xavg_ad表示所有攻击源的平均评估攻击密度,Xmax_ad表示所有攻击源中攻击密度的最大值. attackFreq 表示攻击源的攻击频度的最终量化结果.

3. 4 掌握攻击手段数量的量化计算

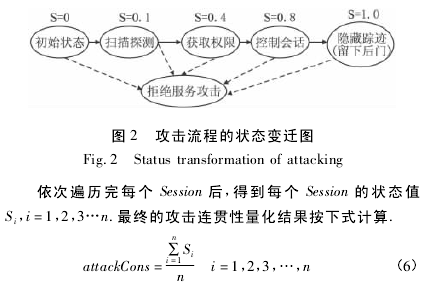

掌握攻击手段的数量旨在反映攻击源能发起攻击手段数量在所有攻击源总所处的水平. 按照式( 5) 计算.【5】

其中,X 表示该攻击源所掌握的攻击手段数量,Xavg_am表示平均每个攻击源所掌握的攻击手段数量,Xmax_am表示所有攻击源中所掌握的攻击手段数量最大值,attackMea 表示攻击手段数量指标最终量化结果.

3. 5 攻击连贯性的量化计算

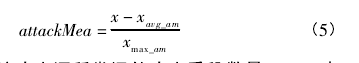

攻击的连贯性旨在反映攻击源发起连贯攻击的能力. 首先,将攻击源的所有攻击报文按不同的源目地址分成 n 组会话 Session1,Session2,Session3,…,Sessionn. 再以会话为单位,将报文按发送时间进行排序,并依次根据该报文触发的报警类型,将其归属到扫描探测、获取权限、拒绝服务攻击、控制会话、隐藏踪迹( 留下后门) 和其他类型这六类中的一类.将每个 Session 按照下页图 2 所示的攻击流程进行状态变迁,其中每个状态的状态值根据多次实验结果对比观察后人为设定. 具体变迁方法如下,从初始状态开始,此时状态值S 为 0,首次检测到扫描探测类报警后,将状态置到扫描探测上,并将状态值 S 置为 0. 1,向后遍历该 Session 的报警类型,若遇到获取权限类则将状态置为获取权限,并将状态值 S 置为 0. 4,继续向后遍历,并进行状态的变迁,当状态变迁到隐藏踪迹( 留下后门) 时结束该 Session 的遍历,并将状态值 S 置为 1. 0; 若初始状态后遇到的为拒绝服务类,则将拒绝服务攻击的次数加 1,此时状态仍为初始状态,继续向后遍历该 Ses-sion,遇到拒绝服务类就将拒绝服务攻击的次数加 1,但不改变当前的状态及状态值,当拒绝服务的次数到达指定的阈值( 此时状态值置为 1) 或者状态变迁到隐藏踪迹( 留下后门)时结束该 Session 的遍历,否则,需遍历完整个 Session. 最终的状态值做为该 Session 的攻击连续性量化值.【6】

3. 6 偏好使用的攻击威胁的计算

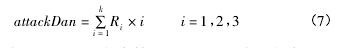

指标偏好使用的攻击威胁用来反映攻击源发起的所有攻击中高、中、低、其他( 指无法给出具体判断结果) 的四种危害所占的比例. 将高、中、低和其他四种危害情况分别赋值为 3、2、1、2 按式( 7) 采用加权平均计算.【7】

其中,i 表示攻击四种危害情况的赋值,Ri表示危害赋值为 i 的攻击所占总攻击的比重,attackDan 表示偏好使用攻击威胁的最终计算结果.

3. 7 触发报警种类的量化计算

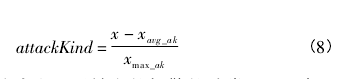

触发报警的种类用来反映攻击源发起的所有攻击所能触发报警事件种类的多少. 攻击源所能触发的报警事件种类越多,表明攻击源的攻击形式越多样. 按式( 8) 量化触发报警的种类.【8】

其中,X 表示该攻击源所触发的报警的种类,Xavg_ak表示攻击源平均所触发的报警种类,Xmax_ak表示所有攻击源中所触发报警种类最多的数量,attackKind 表示触发报警的种类指标最终量化结果.

3. 8 目标地址等级分布的计算

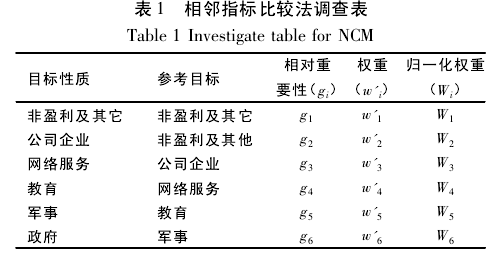

为了反映网络攻击源攻击的目标不同带来的威胁不同,需要将目标地址根据其机构类型分为了网络服务性质、军事性质、政府性质、教育性质、公司企业性质、非盈利及其它性质六类. 采用相邻指标比较法与 Delphi 法相结合的方法来获取各个机构类型的权重,为了方便专家评分使用了相邻指标比较法调查表,如表 1 所示.【9】

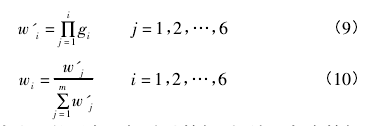

在表 1 中,专家只需填写相对重要性 gi的评分结果,表中的权重 w'i通过式( 9) 计算得到,归一化权重 Wi通过式( 10) 计算得到.【10】

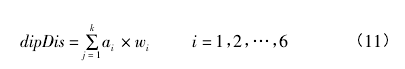

依次获得攻击源的所有目标地址等级后,统计各个等级的目标地址所占的比例,攻击目标的等级分布结果由式( 11)获得,【11】

其中,i =1,2,…,6,分别对应 6 类性质的机构,Wi为机构性质 i 对应的归一化权重值,ai表示机构性质 i 的数量占的比例,dipDis 表示攻击目标等级分布的最终计算结果. 最终确定各个类型的机构权重为: 非盈利及其他 = 0. 042,公司企业 =0. 106,网络服务 = 0. 318,教育 = 0. 095,军事 = 0. 258,政府 =0. 181.

4 权重的确定

4. 1 评估指标权重的确定

指标权重的确定方法可以分为主观赋权值法和客观赋权值法两类: 主观赋权法主要依靠专家或评估者的知识和经验来确定指标的权重,需要专家长期积累经验和知识才能做出合理的判断; 客观赋权法主要是利用样本数据自身的特征信息来确定各指标的权重.本文使用客观赋权法中的变异系数法来分别确定评估指标的权重,可带来如下好处:

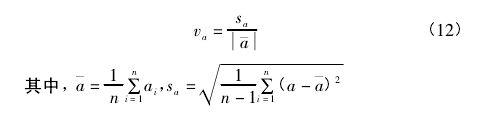

1) 充分考虑了指标的样本数据自身的特点,突出了各指标的相对变化幅度,从而使评估结果的区分能力更强.2) 消除了主观赋权法中的人为干预,更利于评估的结果的客观、合理、可信.对于一组数据,变异系数定义为其标准差与均值绝对值的比值,记作,【12】

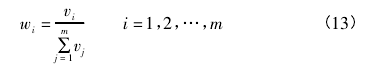

对于一组给定的评估指标 X1,X2,X3,…,Xm假设有 n 个样本数据,根据式( 12) 可以得到各个指标的变异系数,分别记作 V1,V2,V3,…,Vm. 于是各个指标的权重可以定义为:【13】

网络攻击源威胁评估的指标层权重确定,主要针对攻击源的活跃性和攻击的威胁力两个分组的 7 个指标进行,从整个监测环境中提取 n 实验样本,将样本中的各个指标按照式( 12) 计算得到 Va,然后将的 7 个指标按式( 13) 得出在各自分组中的权重.

4. 2 评估准则权重的确定

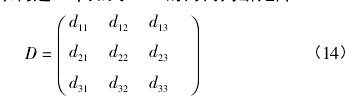

对于攻击源的活跃性、攻击的威胁力、目标地址的等级分布 3 个评估准则的权重系数,将使用判断矩阵法来确定,采用9 级分制标度法来构造一个如式( 14) 的两两判断矩阵 D.【14】

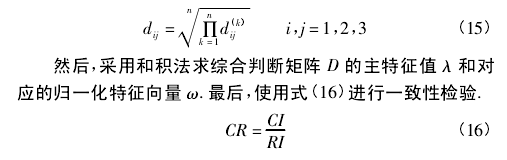

其中,dij表示专家对评估准则 Xi相对 Xj的重要程度给出 的 比 值. 在 得 到 n 个 专 家 给 出 的 判 断 矩 阵D( 1), D( 2), …,D( n{ })后,首先需要采用几何平均法对这n 个专家的意见进行综合,按式( 15) 得到综合判断矩阵 D,综合判断矩阵 D 仍为正逆对称阵.【15】

其中,CI =λmax- 32,RI 是矩阵的平均随机一致性指标,查表得 3 阶判断矩阵一致性 RI 等于 0. 52. 若 CR < =0. 1 时,则认为综合判断矩阵 D 具有较好的一致性,此时特征向量 ω 的元素 w1,w2{ ,w}3就是评估准则的层的最终权重系数. 否则,需要专家对判断矩阵调整,再按照上述步骤进行重新计算.

5 综合评估

为完成网络攻击源威胁行为的综合评估,首先从最底层( 指标层) 入手,获得每个评估指标的值与其权重,然后由“指标”层到“准则”层,按照准则的分类将“指标”层的评估结果按照式( 17) 加权平均综合到一起,以确定每个评估准则的评估结果. 最后,从“准则”层到“目标”层,继续使用式( 17) 加权平均获得最终的评估目标.【16】

6 实验分析

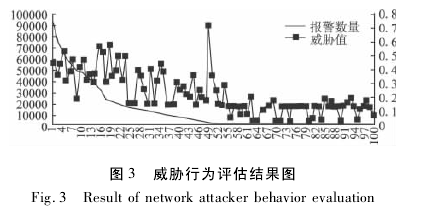

为了验证上述方法的有效性,在真实的网络环境中进行了网络攻击源威胁评估实验,利用部署 IDS 入侵检测系统的某学校千兆骨干网做为实验平台,取其中连续的 1,412,000多条警报信息作为实验数据. 这些警报事件包含 109 种报警事件,来自 13,074 个源 IP 地址,发向10,728 个目标 IP 地址.将所有攻击源按报警个数排序,取出前 100 名做为实验的威胁评估对象,按上述评估方法进行评估后,将实验结果按报警数量排序后得到图 3 所示.【17】

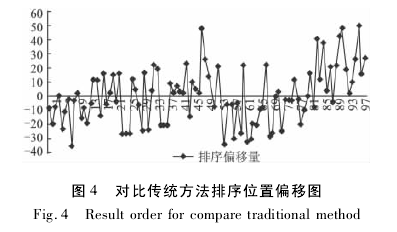

将攻击源对应的威胁值进行排序,为了反映传统的报警数量排序与评估结果排序的差异性,将传统的报警数量的排序位置与评估值的排序位置做差,得到排序位置的偏移情况如图 4 所示.【18】

从图 4 中选取报警数量排序相邻且对应的排序偏移之差大于 40 的 3 组攻击源进行分析得到表 2( 见上页) .实验的结果的对比分析表明,与传统的直接按照报警数量排序相比,评估获得的威胁值能更有效的反应攻击源在其监控环境下的威胁能力.

7 结束语

网络攻击源威胁行为的评估是网络空间中安全评估的重要组成部分,本文建立了一个基于“目标—准则—指标”三层评估体系的网络攻击源威胁行为评估模型,将实时监控环境的状态作为动态参数参与评估确保了评估的动态性. 本文解决了在大视窗的监控环境中动态评估网络攻击源威胁行为的问题,实验结果证明该评估方法是有效的. 下一步将研究多个源 IP 地址以组织的形式做为一个攻击源的威胁评估方法.