摘要:针对军民融合深度发展中的工业网络安全问题, 以军民融合制造环境为背景, 介绍基于现有多源异构设备, 建立安全、高效的工业网络安全体系的过程, 通过建设工业网络安全集中管理和审计平台, 配置专业人员进行工业网络统一综合安全监管, 有利于形成可创新、可技术共享和信息安全的工业环境。

关键词:“互联网+”; 军民融合; 工业网络安全;

0 引言

工业网络安全是保障国家安全发展的核心领域, 也是军民融合深度发展中的关键问题。在构筑国家网络安全保障体系的过程中, 建立工业网络安全体系, 是保障国家基础设施安全的决定性因素[1].国家关键基础设施主要分布在金融、电信、能源、交通、航天航空等国家重要行业和领域, 其核心组成部分广泛分布于工业网络中[2].全面考虑工业网络安全体系设计是工业领域安全是否受控的关键问题。因而需要建立安全、高效的工业网络安全体系, 以有效保障多源异构设备在工业环境中的信息安全。

中国航发商用航空发动机有限公司 (简称“中国航发商发”) 成立于2009年, 是国内首家以提供商用大涵道比涡扇发动机系列产品及相应服务为使命的商用航空发动机企业, 以“成为商用航空发动机全球主制造商之一”为愿景, 秉承“责任、包容、开放、共赢”的价值观, 构建商用航空发动机的总体集成与产品取证能力、供应链全面管控能力、市场营销与客户服务能力、产业市场化整合资源能力、产业国际化运作管理能力五大核心能力, 加快建立“小核心、大协作、专业化、开放型”的科研生产体系。中国航发上海商用航空发动机制造有限责任公司 (简称“商发制造”) 作为商发的子公司, 成立于2012年, 主要致力于构建商用航空发动机的总体集成装配、试验验证企业鼓励民营企业参与建立科研生产合作机制, 是军民融合深度发展的典型生产制造工业环境。

考虑新建工厂建设“互联网+”数字化工厂的基本需求, 按照ISO27001信息安全管理体系要求, 结合公司质量管理体系, 建设有效的工业网络安全体系, 是保障公司信息保密性和完整性的重要举措[3,4].本文以企业的典型需求为背景, 探索工业网络安全建设的具体内容, 并对实际案例进行介绍。

2“互联网+”军民融合深度发展中的工业网络安全体系探索

工业生产企业需要通过建立工业网络安全体系, 实现覆盖企业各业务层次的安全服务和防护防御, 有利于形成可创新、可技术共享和信息安全的工业环境[5].

2.1 基于企业层次架构的工业网络安全服务

根据企业层次架构, 按照横向分层、纵向分域、区域分等级的原则, 对生产企业中的现场设备域、过程监控域、生产管理域、经营管理域、用户域等五个区域实施安全监控、事件处理和定期测评, 可建立起工业网络安全服务网络, 进而通过安全审计平台为各个业务环节提供安全服务。

2.2 基于网络安全防护产品的工业网络安全防御

在工厂工业网络建设中, 充分应用国产工业控制系统和产品, 包括安全控制器、安全工程师站、安全工控系统等, 在此基础上应用国产安全防护设备, 实现现场设备层和过程监控层之间的安全防护, 对业务数据流通过程进行安全防御。

3“互联网+”军民融合深度发展中的工业网络安全体系建设方案

3.1 企业工业网络架构分层方案

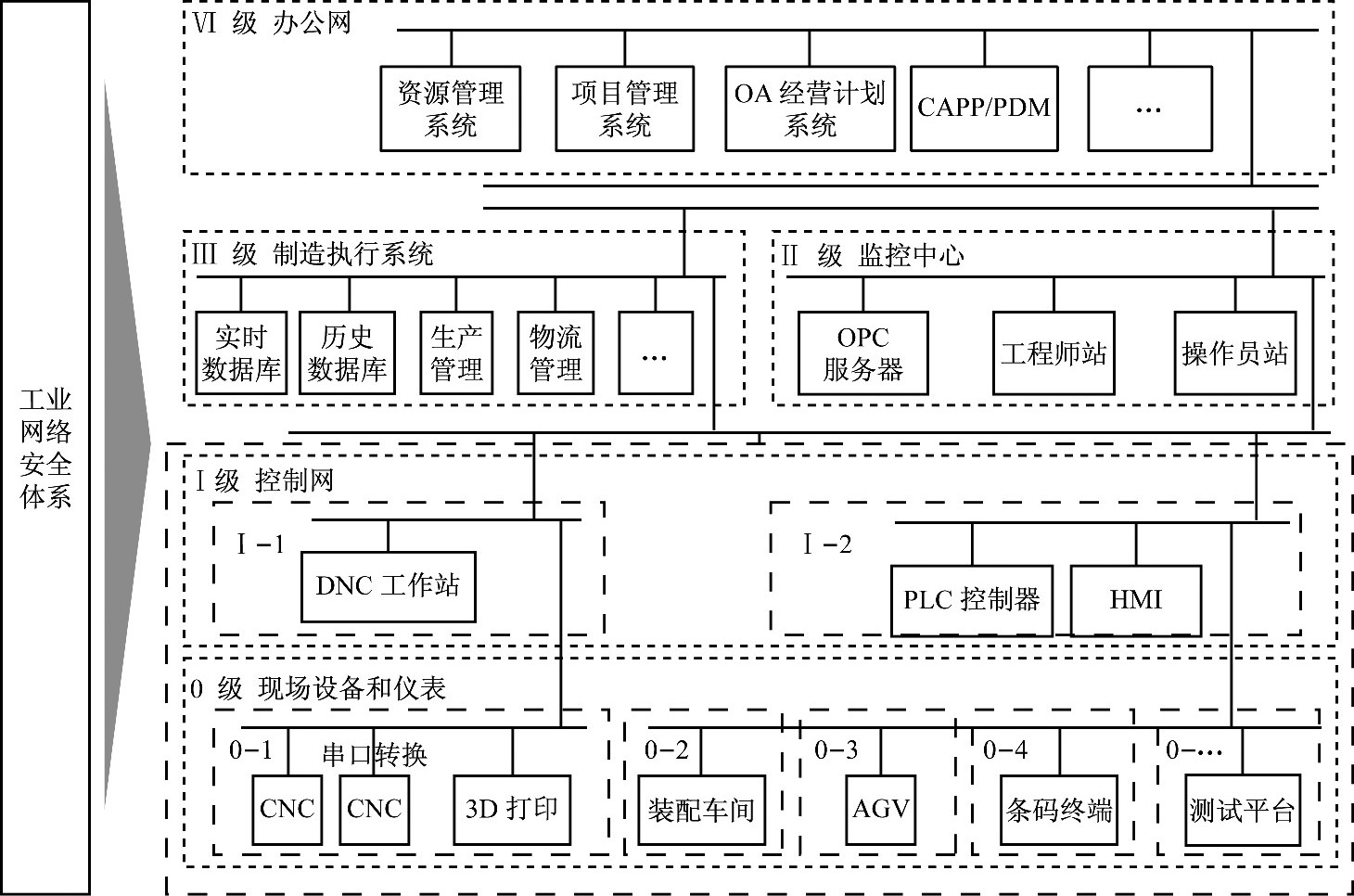

根据工业控制系统信息安全国际标准IEC 62443-1对工业控制系统安全区域的要求, 结合目前商发制造的具体建设情况, 对工业网络安全进行如下的分区划分, 如图1所示。

0区:现场生产设备和仪表区域

0区0-1:加工制造车间的数控系统设备, 包括3D打印设备, 带网口的CNC和串口转接到网络的CNC等;

0区0-2:带网口和各类串口可接入网络的自动化装配设备;

0区0-3:物料运输系统中带各类串口可接入网络的运输、物料出入库数据采集设备;

0区0-4:无线手持终端、条码、RFID读写终端和对应的无线AP.

图1 工业网络安全分区划分

I区:生产控制系统区域

I区I-1:加工制造车间的DNC工作站等;

I区I-2:装配车间PLC控制器、HMI等。

II区:监控中心区域

视频管理NVI/DVI等、OPC服务器、工程师站和操作员站等。

III区:生产管理 (MES) 区域

PHD/PI等实时数据库、历史数据库、生产管理服务器和资产管理服务器。

IV区:办公网区域

ERP系统、业务管理系统、物流管理系统和人员管理系统等。

3.2 企业工业网络安全分层保护等级设计

IEC 62443定义导管是连接不同安全区域的通道, 也是不同安全区域之间相互通信的通道工具。导管由交换机、路由器和网络安全设备组成, 除了网络连接通信外, 导管的网络安全设备还需要分析和处理不同安全区域之间通信的威胁和攻击。在工业控制网络中, 需要考虑以下安全区域的通信导管, 并设计安全规范。

IV区 (办公网区域) 与III区 (生产管理MES区域) 通信导管;

III区 (生产管理MES区域) 与II区 (监控中心区域) 通信导管;

II区 (监控中心区域) 与I区 (生产控制系统区域) 中的I-1区 (加工制造车间的DNC工作站等) 通信导管;

II区 (监控中心区域) 与I区 (生产控制系统区域) 中的I-2区 (总装装配车间工程师站、操作员站等) 通信导管;

I区 (生产控制系统区域) 与0区 (现场生产设备和仪表区域) 中的0-1区 (加工制造车间的数控系统设备, 包括3D打印设备, 带网口的CNC和串口转接到网络的CNC) 的通信导管;

I区 (生产控制系统区域) 与0区 (现场生产设备和仪表区域) 中的0-2区 (总装装配车间的大部件智能对接平台) 通信导管;

I区 (生产控制系统区域) 与0区 (现场生产设备和仪表区域) 中的0-3区 (AGV自动导引运输车系统和对应的无线AP) 通信导管;

I区 (生产控制系统区域) 与0区 (现场生产设备和仪表区域) 中的0-4区 (无线手持终端、条码、RFID读写终端和对应的无线AP) 的通信导管。

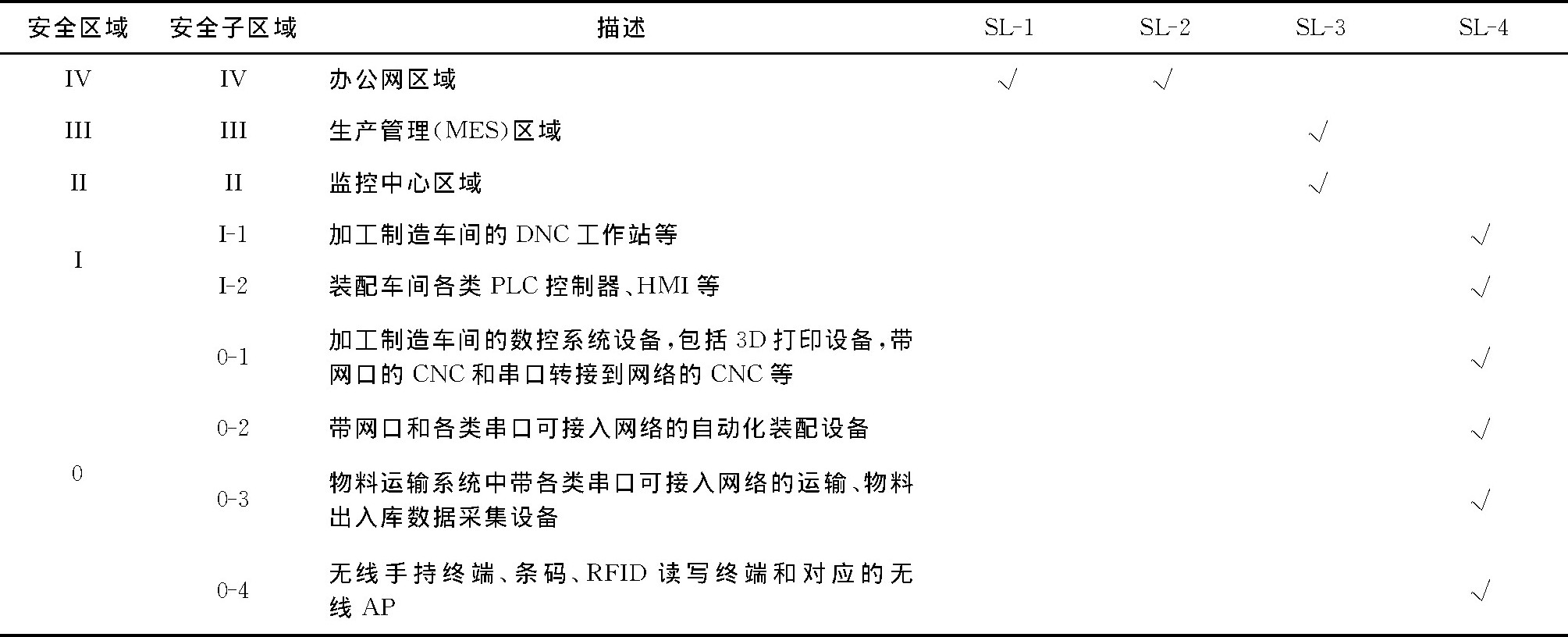

IEC 62443定义工业控制系统安全等级为4个等级, 分别是SL-1、SL-2、SL-3和SL-4.

SL-1:保护和抵御偶然或者巧合的攻击;

SL-2:保护和抵御用简单的方式故意的攻击;

SL-3:保护和抵御用复杂的方式故意的攻击;

SL-4:保护和抵御用复杂的方式结合外部资源故意的攻击。

根据商发制造的工业网络安全分区划分, 定义安全区域的目标安全等级, 如表1所示。

表1 企业工业网络分层保护等级设置

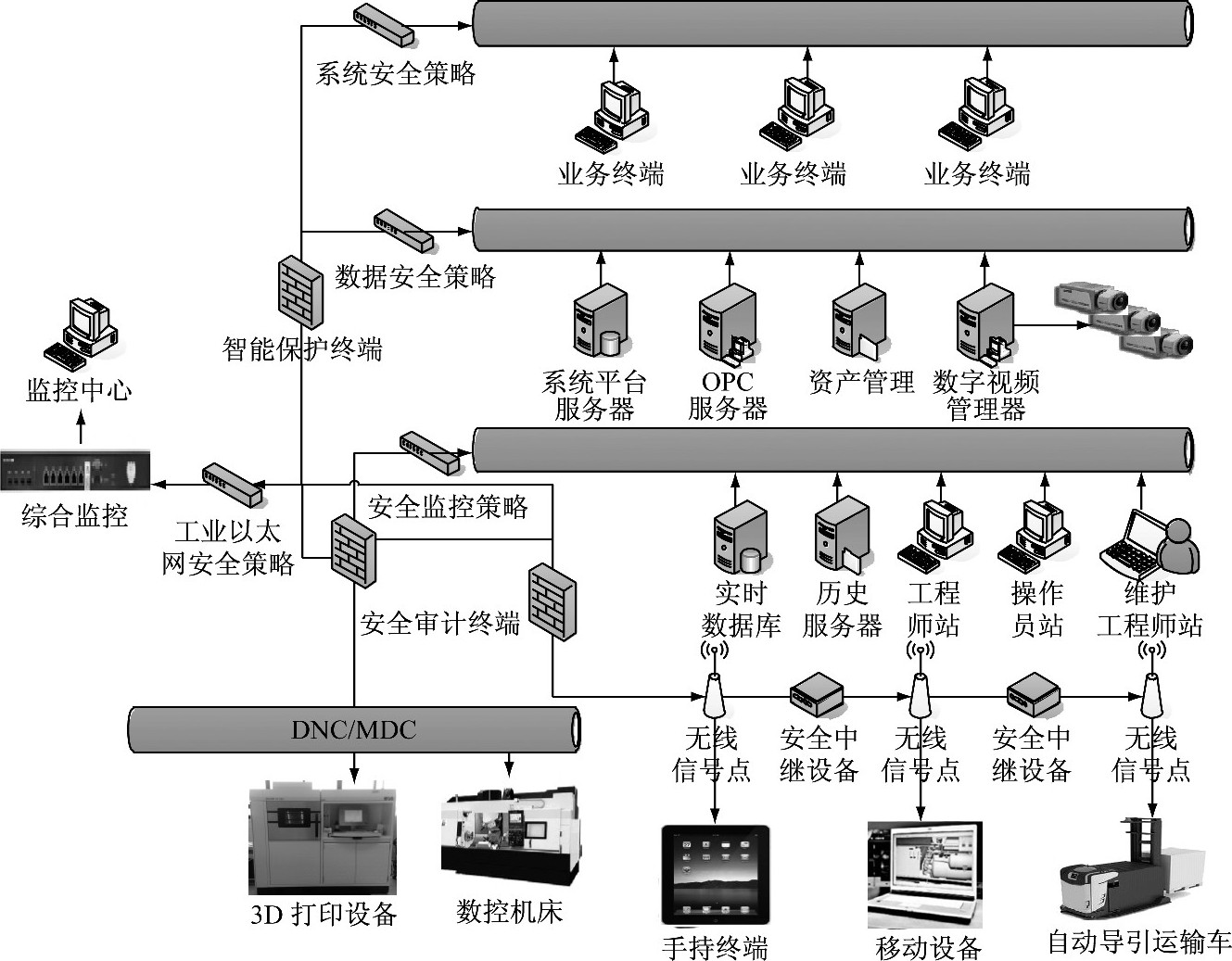

3.3 工业网络安全防御产品配置

从网络功能、威胁等级、设备种类等多种层面对工业网络进行综合剖析, 结合设备重要性、网络结构安全性等多种因素, 根据客户需求针对性的对工业网络进行安全性分区保护, 保证更科学的检测结果和威胁分析, 如图2所示。

图2 工业网络安全防御产品配置

IV区办公网和III区生产管理网之间加装工业防火墙。III区作为IV区办公网和0区-II区工业控制系统网络之间的缓冲区, 工业网络中的数据存储在III区, IV区办公网的应用需要通过访问III区间接的拿到0区-II区工业控制系统网络中的生产数据;

III区生产管理网与II区监控中心网之间加装工业网络隔离光闸做物理隔离。II区和III区之间通过OPC协议单向传输 (由II区到III区可以传输, 反过来不能传输) 生产数据, II区配置有OPC服务器, III区配置有类似于PHD/PI的实时数据库和Buffer数采机采集数据。物理隔离的工业网络隔离光闸可以保护工业控制系统0区-II区的绝对安全, 即使办公网和MES网都被攻破, 工业控制系统网络仍然不受影响。这样的安全防护, 可以抵御类似于“震网”的病毒攻击;

II区和I-1和I-2之间加装工业防火墙。II区监控中心有工程师站和操作员站等人机交互站点会给I区的控制器和HMI带来安全风险, 用工业防火墙既能识别工业控制协议, 又可以利用白名单规则和安全规则抵御网络安全风险;

I区的I-2区域和0区的0-3和0-4之间加装工业防火墙。由于0-3和0-4是通过无线AP接入, 威胁和攻击可能通过无线的方式引入, 所以在无线AP的回传通道上加装工业防火墙防御潜在的威胁和攻击。

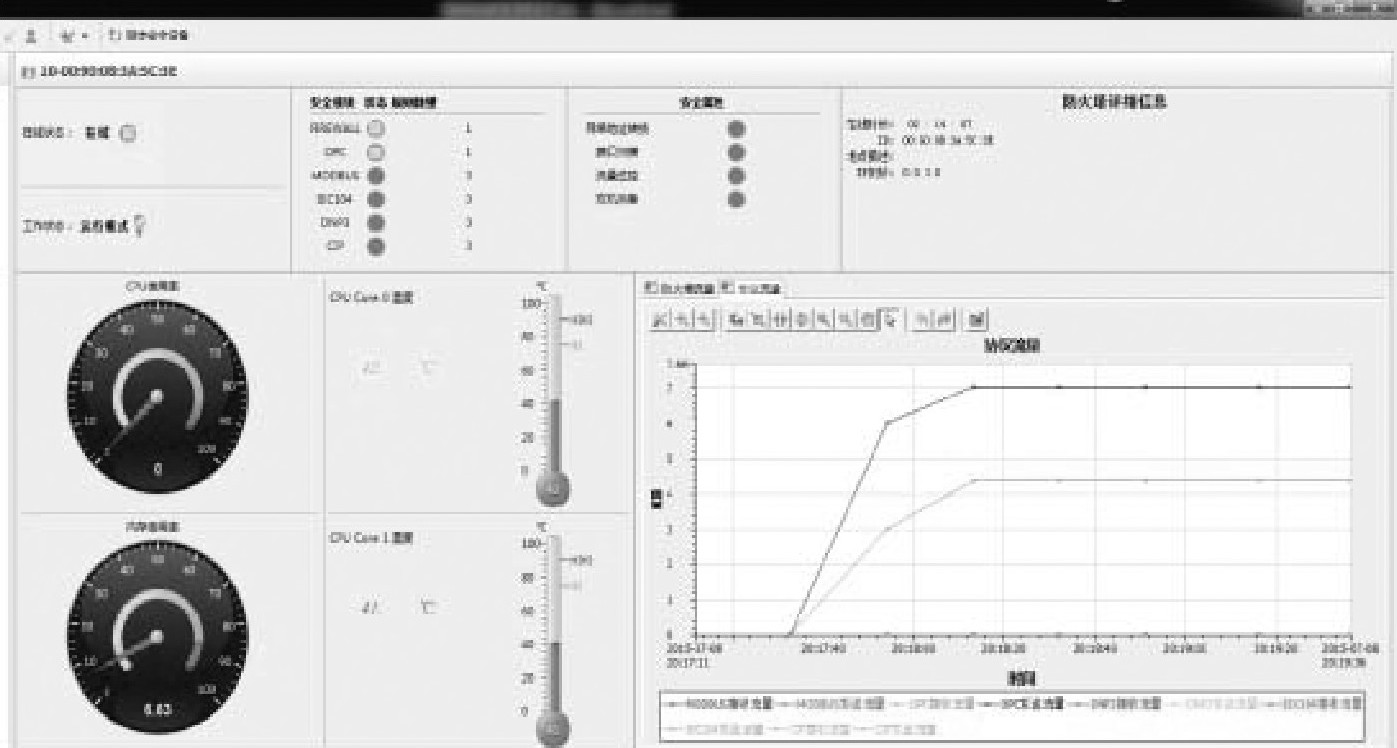

3.4 企业工业网络安全防御审计平台

为配合生产网与管理网互联接口处安全防护以及工控网络安全审计与入侵防范安全部署, 专门配备工业网络集中安全集中管理和审计平台进行统一综合安全监管, 如图3所示。

图3 工业网络安全审计界面图

由管理平台统一控制配置、管理, 监控安全设备所在网络的通信流量与安全事件, 能对工业网络内的安全威胁进行分析并及时防御。

安全管理审计平台须具有如下安全综合监管功能如下。

(1) 安全设备管理:统一控制配置、管理安全终端, 对安全设备部署安全规则, 监测安全设备所在网络的通信流量与安全事件;

(2) 流量监控:利用对多种网络数据的深度协议解析和处理引擎, 解读流量数据, 将抽象流量转换为具体行为方式, 实现网络行为可视化。同时通过科学的对比算法将审计对象与基线数据智能对比, 全面审计网络异常行为;

(3) 安全审计:对所有管理配置操作进行记录和审计。

4“互联网+”军民融合深度发展中的工业网络安全体系推广应用

伴随着德国“工业4.0”、美国“工业互联网”以及中国“中国制造2025”等战略的相继提出, 面对全球范围内新一轮的科技与产业变革, 我国深刻认识到智能制造将是我国落实创新驱动发展、实现研制模式转型升级以尽快赶超世界先进工业水平的关键举措, “互联网+”通过工业互联网, 促进军民深度融合, 工业网络安全是其中重要环节, 在网络化、数字化建设过程中推进工业网络安全体系应用是事关国家经济安全、信息安全、社会安全的一个长期过程, 根据商发制造在建设过程的经验, 提出如下建议。

1) 统筹规划, 建立建成工业网络安全保障体系

统筹规划形成机制保障是实现工业网络安全的关键环节, 以军民融合的方式保障国家的网络安全, 需要构建一个可创新、技术共享和各部门协调配合的安全保护体系, 逐步完善工业网络安全各层级的协调分工。强化工业企业的全局统筹规划, 协调明确各网络层级安全部门及人员的职责, 提供条件促进信息交流合作。

2) 加强人员培养

人才保障是实现工业网络安全的核心要素。网络安全队伍的组建需要吸纳高智商的人才, 网络安全产品需要高技术团队研发, 网络安全问题需要专业化的队伍解决。

3) 强化基础理论研究与应用

强化基础理论研究, 并有效保障其在工业网络安全领域的快速应用, 理论方面主要包括安全理论、网络空间理论、网络安全理论、网络战理论、军队信息化理论等。应用方面主要参照国外网络安全保障的思路、理念和发展经验, 形成工业网络安全保护的战略、方针、指导思想和实施方式等。

5 总结

结合军民特点深入发展混改形成试点示范, 考虑航空发动机未来市场巨大, 需要积极在《十三五科技军民融合发展专项规划》, 部署“十三五”期间推进科技军民融合发展有关工作。为国家和军队指导科技军民融合发展工作, 提供示范试点, 加快推进新一轮军民融合。

参考文献

[1]吕晶华。美国网络空间军民融合的经验与启示[J].中国信息安全, 2016 (8) :67-70.

[2]杜雁芸。加快推动网络安全领域军民融合深度发展[J].中国信息安全, 2016 (3) :43-44.

[3]秦安。美欧网络空间演习的军民融合情况及相关启示[J].中国信息安全, 2016 (8) :38-41.

[4]张黎。对推进中国特色网络空间军民融合战略的思考[J].中国信息安全, 2016 (8) :30-32.

[5]李嘉嘉。论信息安全、网络安全、网络空间安全[J].通讯安全, 2017 (12) :125-126.