随着互联网和信息技术的飞速发展,网络在带给人们便利的同时,其安全问题也逐渐成为困扰人们的重大难题之一,有不少专家学者等业内人士进行过相关的研究,尝试解决这个难题。包括:杨宏杰 [1] 从管理和技术两方面提出了维护网络安全的措施;赖纪顺 [2] 分析了大数据环境下计算机网络安全所存在的威胁,并提出了解决方案;陈汇远 [3] 系统探讨了数据库安全技术、密码技术、防火墙技术等信息安全的重要技术,对计算机信息系统的安全策略进行了分析研究;恽俊 [4] 从主动防御的层面剖析开源入侵检测系统 Snort,探讨了入侵检测系统的构件策略;洪浩 [5] 结合具体案例分析了防火墙的安装位置对网络安全的影响,并通过设置防火墙规则达到防御黑客攻击的目的;王成等人 [6] 利用事件聚合、关联分析的方法,构建了网络信息安全管理与分析系统,全面分析不同安全策略间的关联关系。基于这些研究,在此从计算机信息管理的角度,从主动防御和被动防御两个方面阐述计算机信息管理在网络安全中的应用策略。

1 计算机信息的安全管理体系

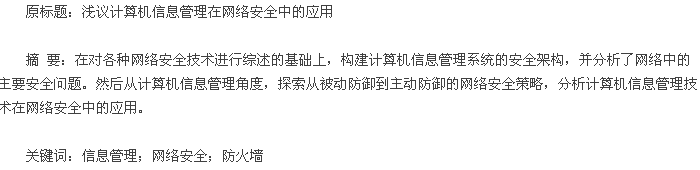

计算机信息的安全管理包括系统安全和信息安全两个方面,系统安全是指确保系统能够提供有效的服务,信息安全则侧重于信息的完整性、可用性和保密性。具体来说,应该从物理层面、系统层面、网络层面、应用层面和管理层面等五个层面来确保计算机信息管理系统的安全,其安全体系结构见图 1.

从图 1 所示的结构可以看出,整个计算机信息管理的安全架构中,物理层面的安全(设备、环境等建设达标)是基础,管理层面的安全(规范化操作、责任制度到位)是保障,中间的应用层面、网络层面和系统层面则是维护信息及系统安全的关键,尤其以网络的安全最为核心和重要。

2 计算机管理中的网络安全问题

在基于互联网的信息管理系统中,由于互联网的链接形式多种多样,并且信息系统的终端分布极不均匀,在极度开放的互联网环境下,黑客攻击、病毒和木马成为威胁系统安全的主要原因。

2.1 黑客攻击

黑客攻击是指黑客利用网络工具发现计算机信息系统的漏洞,利用技术手段对其进行攻击,使系统安全受到威胁的网络行为。黑客攻击的常用手段有:

2.1.1 信息炸弹

信息炸弹是指黑客利用特殊的软件,在短时间内向目标服务器发送大量没有任何价值的网络数据,占据系统的大部分资源,导致网络堵塞、系统崩溃的攻击手段。例如,向某一路由器发送大量数据包导致路由器死机,向没有打补丁的 Windows 系统发送 UDP 数据包,导致系统死机或重启;向某一邮箱地址发送大量垃圾邮件,导致邮箱崩溃等。

2.1.2 攻击后门

许多模块化的软件在开发和测试阶段,为了方便对不同功能模块的修改、更新和测试,通常会留一个后门程序,软件正式投入使用后该后门需要去掉。由于某些部门为了方便后期维护,在软件投入使用后,也并未去掉该后门,就有被黑客利用的可能。黑客会通过穷举搜索法等方式搜索并攻击那些没有去掉的后门程序,导致应用该软件的所有系统整体瘫痪。

除此之外,黑客还可以通过网络监听、密码破解和分布式 D.O.S 攻击等攻击方式来非法访问和获取数据,对网络的安全造成了极大的威胁。

2.2 病毒和木马

病毒是指隐藏在计算机程序中的破坏计算机功能或数据,威胁计算机正常运行,并且具有自我复制能力的一组指令或者程序代码。潜伏在计算机存储介质内的病毒,达到激活条件后就会大量自我复制,并不断潜入到其他程序中,达到感染程序和破坏计算机资源的目的。

在互联网环境下,病毒呈现出网络爆炸式传播,成为破坏网络信息的罪魁祸首。在所有病毒中,尤其以木马的传播最为严重,它自身不具有自我复制功能,而是通过伪装来吸引用户下载执行,并由此向施种木马者提供条件打开被种者电脑的门户,从而毁坏、窃取用户的系统和信息,甚至远程操控被感染的电脑。

3 计算机信息管理在网络安全中的应用

通过以上分析,可知网络的安全防护策略主要应该集中在预防攻击、提升信息安全级别等方面,因此在计算机信息管理方面通过以下措施提高网络安全。

3.1 访问控制

访问控制是指通过对用户授权的方式,抵制非授权用户的攻击,保障授权用户获取资源的权力,进而维护系统安全的机制。通过网络的访问控制技术可有效地控制访问申请、批准和撤销的全过程,确保用户的操作权限在计算机信息管理系统的掌控之中,同时对不同用户也可以设置不同级别的权限,包括身份验证、数据标识、存取控制等,对用户的安全级别进行分级管理。

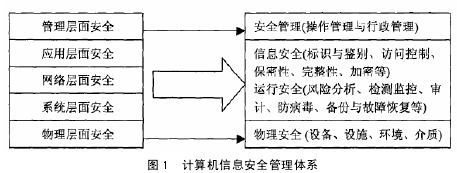

防火墙技术是一种常见的网络安全技术,属于被动防御策略。防火墙通常建立在内网与外网之间,通过在网络边界建立起来的网络监控系统来隔离内网和外网,防止外部非授权节点访问内网系统,避免外网用户以非法手段进入内部网络访问内部网络资源,并过滤不良信息。中小企业网络中防火墙的设置和布局见图 2,任何来自外网的访问都需要经过防火墙的过滤和筛选才可以访问内网,因而从逻辑上说,防火墙是一个分离器和分析器,可以有效地监听内网和外网之间的任何活动,通过这种方式来实现内网的安全保护。

3.2 入侵检测

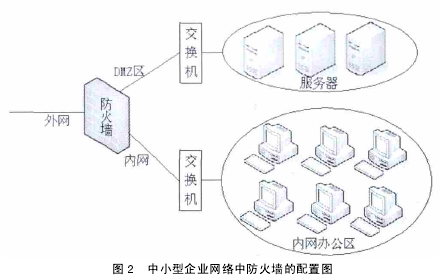

入侵检测是对防火墙的有益补充,是一种主动安全防御技术。入侵检测的主要任务有:监听和分析用户及系统的各种活动;审计系统的构造和弱点;识别并分析出已有的入侵活动的基本模式,并发出警报;统计分析系统中的异常行为模式;评估并确保系统的重要数据文件的完整性;跟踪管理操作系统的审计,识别用户违反安全策略的行为。

入侵检测是一个动态的过程,需要根据网络系统软硬件的条件不同不断进行更新,其规模应根据网络威胁、系统构造和安全需求的改变而改变。入侵检测系统在发现入侵后,会及时做出响应,包括切断网络连接、记录事件和报警等。具有入侵检测和防火墙双层防护的计算机信息管理系统的网络安全架构见图 3.

3.3 数据加密

访问控制和入侵检测都是从外界环境出发来确保信息的安全,数据加密则是从数据本身考虑来确保数据信息的完整性和保密性,可以通过三步设置来完成。

3.3.1 设置数据库管理员权限

保障没有授权的用户对加密数据不具备任何的访问资格;

3.3.2 设置数据分类

让相同权限的用户对数据进行差异化使用和管理;

3.3.3 数据加密

使用加密钥匙或者加密函数将数据信息转换为没有意义的秘文,接收方使用相同的密钥对秘文进行解密后还原成原文。数据加密技术的优点是数据的保密强度不会因为网络环境的改变而减弱,然而密钥的安全管理则成为系统安全防范中最为关键的一环。

4 结 语

互联网应用的广泛普及,使网络安全问题成为威胁各行业信息管理系统的最大隐患,也成为各行业面临的一个亟待攻克的难题。因此,从计算机信息管理角度,构建计算机信息管理系统的安全架构,探索从被动防御到主动防御的网络安全策略,意义重大。

参考文献:

[1] 杨宏杰 . 计算机信息管理在网络安全中的应用探究 [J]. 电子世界,2014(18)。

[2] 赖纪顺 . 数据背景下计算机网络安全防范 [J]. 信息技术与信息化,2014(6):86-87.

[3] 陈汇远 . 计算机信息系统安全技术的研究及其应用 [D]. 铁道科学研究院 - 硕士毕业论文,2004.

[4] 恽俊 . 入侵检测系统在网络安全中的应用和研究[D]. 广州大学 - 硕士毕业论文,2006.

[5] 洪浩 . 防火墙技术在网络安全中的实际应用 [D].重庆大学 - 硕士毕业论文,2004.

[6] 王成,陈蜀宇 . 网络安全信息管理与分析系统研究与实现 [J]. 计算机工程与设计,2007(19):4625-4627.