摘 要: 大数据时代背景下计算机信息处理,要对海量的数据进行采集、提取、分析、评估等操作,以获取数据源的最大价值,对计算机的软硬件系统都提出了一定的要求。基于此,本文从大数据时代下计算机信息处理的主要方式出发,分析了大数据下计算机信息处理存在的主要问题,并提出相应的应对策略,以促进该领域的发展。

关键词 : 大数据;计算机信息处理;分布式存储技术;网络信息安全;

1. 大数据与计算机信息处理技术概述

1.1、 大数据技术

随着网络信息的快速发展,逐渐衍生出了大数据的概念。大数据不仅指数据信息的数量多,还指数据的复杂度、重复度高,处理难度大。现阶段,我国各行各业都与互联网技术息息相关,进而产生了庞大的网络数据信息,这些信息具有较大应用价值,因此要对其进行妥善存储,并进行数据分析,挖掘其潜在价值。在大数据分析技术的基础上,又出现了云计算技术。作为当今互联网行业最热门的两大技术,大数据技术与云计算技术拥有着巨大的发展潜力与极高的应用价值。

以某宝网为例,某宝内部网络系统通过对每件商品的销售数据进行储存与分析,得到每件商品受欢迎程度,然后在商品展示页面,根据用户对于商品的喜好度进行综合排序。这样能够为用户提供更好的购物体验,也为优质商家提供了更好的宣传渠道。除了对全平台数据进行分析,某宝还可以就单用户的购物信息与浏览信息进行储存与分析,然后通过云计算对这些数据进行处理,在推荐页为具体用户展现其“可能想要购买的商品”与“可能喜欢的商品”,其便捷贴心的设计,不仅能够减少用户的购物时间,还能提高交易量与交易额。总之,大数据下的信息处理技术,在存储与分析海量数据方面展现出巨大优势。

1.2 、计算机信息处理技术原理

计算机信息处理技术是整个计算机设备的工作重心,是现代人类生活工作必不可少的工具。计算机信息处理技术的处理对象是计算机数据,可分为网络数据与本地数据,其中网络数据有两种访问方式,可以在线向服务器直接访问,也可以通过网络数据传输,将其转变为本地数据进行本地访问;而本地数据除了前面提到的由网络数据转换而来的本地数据,还包括通过U盘、SD卡等储存设备储存的本地数据。

计算机信息处理过程是对计算机数据进行分析、传输、使用的过程,是软件通过程序内部的算法与数据对硬件进行控制,进而实现电信号的转换,实现具体功能。计算机学科中经常提到的“程序”这一名词是对计算机信息处理的泛称,实际上,程序由算法与数据组成,其中算法指明了对数据的算术运算处理与逻辑运算处理,算法中包含了若干条指令,而每一条指令又由微指令与微程序构成,微程序与微指令是计算机进行信息处理时在软件层面上的最小操作单位,一条微指令对应一步操作。也正是这些微指令集与微程序集构成算法,实现了将信息处理操作转换为二进制处理操作,进而细化为电信号的操作。

2. 大数据下主要计算机信息处理方式

2.1 、大数据挖掘技术的应用

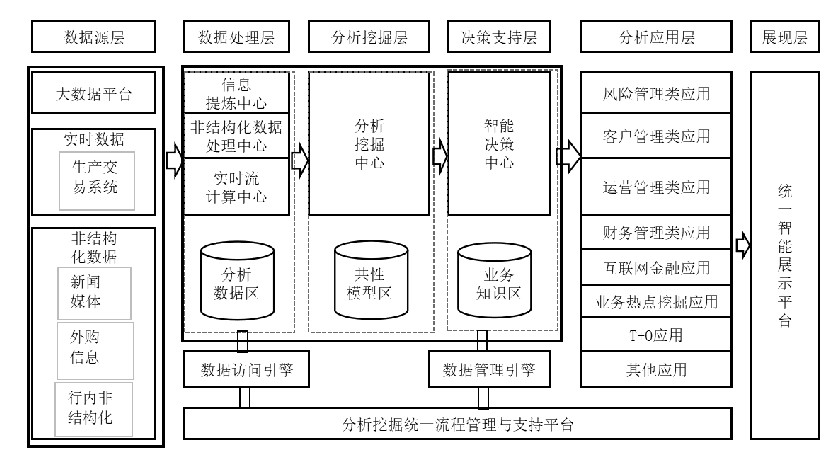

大数据背景下,计算机对信息进行处理之前,首先应该挖掘有效的数据,然后再根据数据类型采取合适的处理方式。数据挖掘主要包括数据采集、数据有效处理、对数据中的信息进行挖掘、数据分析评估等环节,其中数据的有效处理是整个数据挖掘操作中最重要的环节。数据采集首先要选择合适的数据源,然后利用网页爬虫、人工收集等方式进行数据采集。数据处理是一项对工程整体性有所要求的操作,要根据该计算机工程主题收集数据。对数据进行有效处理时,主要是对冗余数据、错误数据进行删除与修正,提高该段数据源的参考价值与信息价值。对数据进行信息挖掘是运用大数据处理手段,将海量数据背后的信息进行挖掘与处理,将海量的网络数据变现为有价值、指向性较强的文字信息。在数据分析评估环节,要从数据源的选取、数据有效率、数据信息挖掘程度等角度进行分析,优秀的数据具有偏向性较低、蕴涵信息较为丰富、数据有效率较高等特征。如图1某典型大数据挖掘与应用图。数据分析与评估环节,不仅要对数据的价值进行分析,还要对数据的处理方式进行分析,以便在信息技术发展的过程中不断地改进信息处理技术,提高处理效率。

图1 典型大数据挖掘应用图

2.2 、分布式存储技术的应用

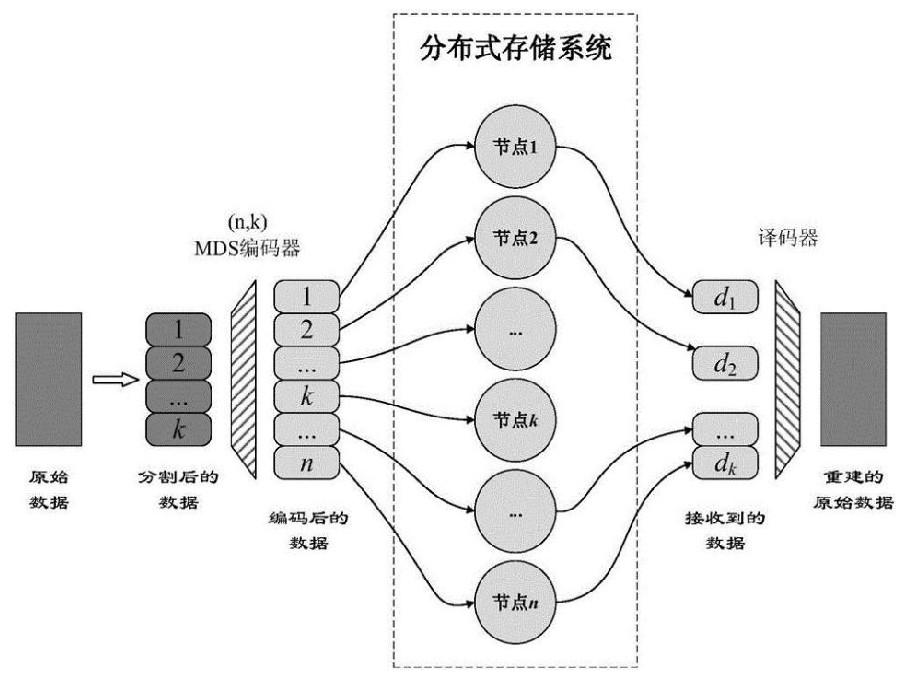

大数据时代背景下,数据的存储问题也是计算机领域需要攻克的难题之一。现阶段,大数据计算机信息处理领域中采用分布式存储技术完成数据的储存操作。分布式存储技术是一种将数据存储结构划分为“总—分”式的存储技术,利用每台计算机上的磁盘存储空间存储数据,然后通过网络搭建虚拟式逻辑储存结构,将某网络区域所连接的计算机存储空间整合在一起,如图2。在处理大数据的存储问题时,分布式存储技术展现了无比的优越性。分布式存储技术具有较强的存储空间可扩展性,当要扩大存储空间时,只需要修改计算机连接之间的逻辑关系即可,扩容成本也较低。除此之外,分布式存储技术还具有较高的信息安全性。由于数据是分开存储在各个计算机磁盘上的,某台计算机出现故障时,不会影响其他计算机内部的存储数据;当存储逻辑出现问题时,各个计算机之间只是逻辑失联,实质上不会影响到计算机硬盘内部的数据信息。

图2 分布式存储系统

2.3、 信息安全技术的运用

大数据时代,大量的网络数据暴露在网络世界,网络诈骗、信息盗用等刑事案件频发,信息安全问题成为亟待解决的信息问题。为了提高信息的安全性与可靠性,计算机在进行信息处理时,通常会对数据信息进行加密处理。在信息传输过程中,常采用RSA加密算法与CCEP加密算法对传输信息进行加密。加密算法一般都采用密钥与算法结合的加密方式,且密钥只有信息的发送方与接收方可知,这样能够大大提高网络信息的安全可靠性。现行的信息传输流程是:信息加密(产生密文)——信息传输——信息解密(恢复明文)。一般情况下,信息加密算法能够保证传输信息的安全性与可靠性,在传输特殊信息时,需要采用多层加密技术与更加复杂的加密算法,必要情况下,会对信息传输轨道进行加密。除了要对信息进行加密处理以外,还应该提高网络信息监控技术,密切检测网络用户的操作,一旦出现非法入侵操作,应该立刻采取强制措施中止非法人员的操作。

3. 大数据下计算机信息处理问题的应对策略

大数据背景下,软硬件无法匹配与信息安全问题很大程度上限制了计算机信息处理技术的发展,基于此,计算机研究人员实施了一系列有效的改进措施。

其一,为了配合硬件的更新速度,在设计软件系统时,通常提高了软件系统的兼容性。比如,同一个软件3.0版本与4.0版本都可以在酷睿i5系统下正常运行,而同一个软件的3.0版本也能在酷睿i5和i7系统下正常运行。在计算机处理信息时,如果出现软硬件无法兼容的情况,可以将数据信息进行转换,从而实现计算机的正常运转。

其二,在硬件系统上进行兼容性升级。目前标准的硬件其安装管脚都是统一的,当需要对硬件芯片进行更新换代时,只需要更换芯片即可,其他兼容性较强的硬件零件可以继续使用。计算机系统采取的虚拟式存储技术也对软硬件不匹配的问题起到了一定的缓解作用,利用软件系统取代硬件功能是计算机领域常用的技术手段。

其三,随着互联网安全技术的发展,计算机安全领域在信息加密方面已经取得了重大的进展。从数据加密的原理层面上来看,数据信息加密的方式主要有三种:一是对传输信息进行加密;二是对传输轨道进行加密;三是将传输信息进行封装,然后在特定轨道上进行传输。这些加密方式能够为数据信息提供一定的安全保障,能够应对中等技术水平网络黑客的攻击。除了对传输信息进行加密,还研发了一些软件加密系统软件,能够有效地提高信息安全性。用户在对计算机信息进行处理时,可以根据网络条件,选择合适的加密手段。

4. 结语

网络数据爆炸的大数据时代,在进行计算机信息处理工作时,一定要在数据挖掘环节多加重视,提高有效数据的比例,并采取合适的数据分析与存储方式,获取数据源的最大价值,同时也要确保网络数据安全,在进行信息处理工作时要强化监管,并及时构建信息网络安全体系框架,结合实际情况制定科学合理的系统安全运行维护方案。

参考文献

[1]石松.大数据时代背景下的计算机信息处理方式分析[J]信息记录材料, 2020.21(07):.217-218.

[2]储向向.大数据时代背景下的计算机信息处理方式分析[J]科技创新与应用, 2019,(13):136-137.

[3]刘耕睿.大数据背景下提升计算机信息处理保障能力的重要性[J]电子世界, 2021.(05)-127-128+131.