其中参数λ为可调参数,其取值范围为λ >0.本文通过调整λ的参数值来达到压缩以及扩展x轴的效果。而且根据式(2)、式(3)可知,当实际输出值与期望输出值之间的误差趋向于平坦时,该输出误差梯度也会随之趋向于0,而且可调因子能够显着改善该神经网络易造成局部极小化现象。

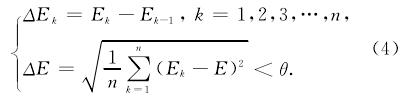

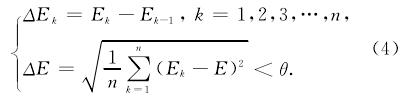

具体判别全局最小值点的准则表示为:假设Ek为BP神经网络中第k个样本存在的误差,设ΔEk为相邻的样本之间的误差差值,其全局最小值判别表达式为:

从上式中得出,ΔE表示为n个误差值与其期望值之间的方差值,如果该方差指小于期望值θ,则神经网络得到全局最小值点。

2.3网络层安全的实现

在校园网络的安全体系中,针对校园网络中的局域网之间的数据交互通常采用VLAN技术来控制和管理。一般情况下,可以利用设置交换机参数来划分整个校园网络,从而实现真正意义上的网段物理隔离,这样,一个网段受到攻击并不会波及到其他网段。当然针对校园网络的核心区域,即服务器区域,需要构建高强度的入侵保护系统,及时更新和升级办公区域的杀毒软件,还要实时监控非教学区域的上网行为。为了更好地保证用户端口的安全,还可以采用访问控制列表的形式监控用户的接入状况。

本文设计的基于遗传算法的BP神经网络算法可以帮助实现网络层的入侵检测,具体的入侵实现流程图如图3所示。

在整个入侵检测过程中,BP神经网络算法的主要工作职能为构建整体网络结构,而遗传算法则担负着控制和优化BP神经网络中的参数,其具体的实现流程为:

Step1:利用BP神 经网 络 构 建 整 体 网 络 结构,并进行统一设定网络的参数和阈值,以此得到遗传算法的遗传基因和染色体,然后利用遗传算法初始化种群规模,可设定为N.而且还要针对输入行为特征进行预处理,最后采用遗传算法实现BP神经网络的参数最优化。

Step2:加入可调因子,然后利用基于BP神经网络的学习方法处理样本数据,处理数据所使用的网络权值也就是遗传算法的染色体,而且还可以根据处理数据计算得到N个输出量。

Step3:根据误差函数计算得出网络 输出误差量。

Step4:利用遗传算法中交叉和变异 等数据处理方式调整种群中的染色体,然后再利用BP神经网络算法对其进行训练。

Step5:当遗传算法的进化数达到上限时,系统停止处理数据,并输出最后处理结果。

2.4网络安全体系的应用

具体的校园网络 安全体系部 署 图 如 图4所示。为了验证该安全体系的内部防御能力,可以专门在用户群中设定一个主机进行入侵攻击。设定的攻击主机可以利用NMAP软件以及x-scan软件对网络端口进行扫描攻击。由于在主服务器上安装了校园网络安全体系,因此在构建过程中还专门加入蜜罐系统,以此引诱、定位以及处理入侵攻击行为。

本文还专门针对安全系统的内网安全性、数据恢复功能、入侵报警功能、服务端扫描功能进行实验测试。实验测试结果说明,本文设计的网络安全系统对于网络内部和外部的入侵攻击都具有较好防护效果。

3 结束语

针对现有杀毒软件以及防火墙技术存在的缺陷,本文提出了基于动态安全模型的校园网络安全体系,该体系采用了身份权限认证技术以及入侵检测防护技术等来保障整个校园网络的安全性。实验结果表明:该体系能够有效抵御黑客的入侵攻击,显着降低了感染病毒的几率,因此具有良好的研究前景。

参考文献:

[1]王湘渝,陈立。基于多层防护的校园网安全体系研究[J].计算机安全,2009(8):67-68.

[2]许美玉。校园网安全建设的研究[J].中国电子商务,2013(3):52.

[3]董芳。浅 谈TCP/IP协 议 的 安 全 性[J].集 宁 师 专 学报,2011(4):53-54.

[4]秦宗全,于咏梅,郭大春。校园网络安全防范体系研究[J].计算机时代,2007(2):16-18.

[5]ATHANASIUDES N,ABLER R,LEVINE J,et al.Intrusion Detection Testingand BenchmarkingMeth-odologies[C].Proc.the 1st IEEE InternationalWorkshopon Information Assurance,Darmstadt,Germany,2011:69-70.

[6]周益军,黄本雄。网络端点接入控制的实现[J].计算机技术与发展,2006(9):227-229.

[7]王尊新。基于P2DR的图书馆网络信息安全体系[J].图书馆理论与实践,2006(5):98-100.

[8]魏永红,李 天 智,张 志。网 络 信 息 安 全 防 御 体 系 探 讨[J].河北省科学院学报,2006,23(1):25-28.